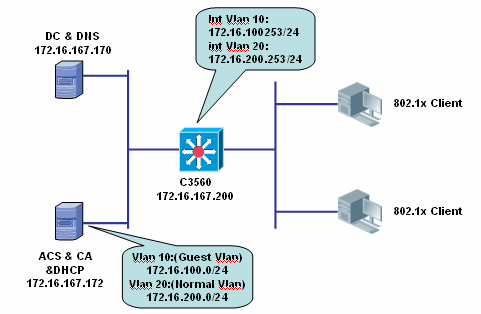

实验环境:

实验拓扑:

实验部分:

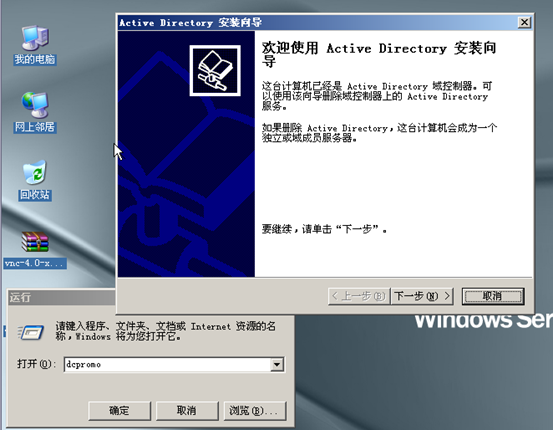

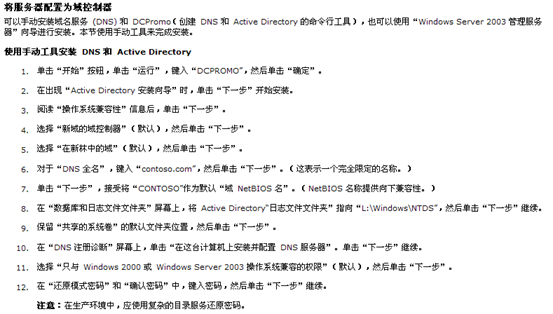

第一部分:DC的安装与配置过程:

1、安装DC,在运行下输入dcpromo,会弹出AD的安装向导:

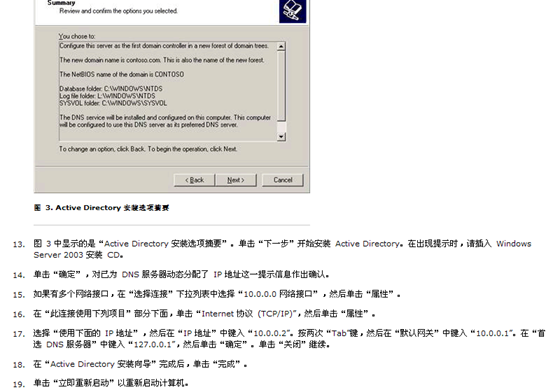

具体的安装过程,我在微软的安装教程下截的屏:DNS全名中我输入的是NAC.com.所以以后出现的contoso.com将以nac.com代替

我在安装的过程中没有出现IP地址,所以不用理他了。

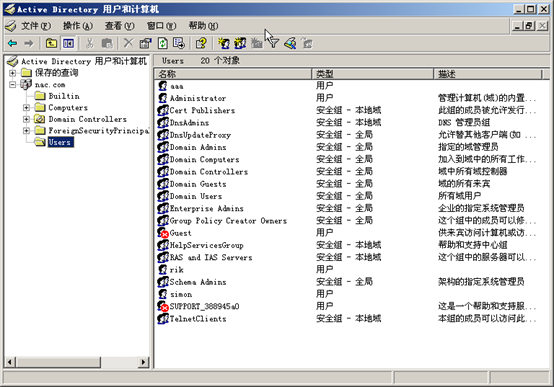

2、安装完DC后,运行à管理工具àActive Directory用户和计算机,将会出现以下界面

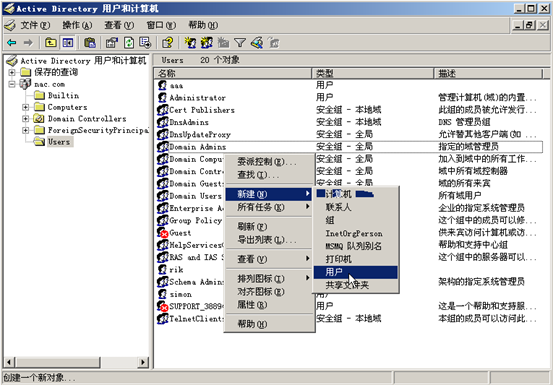

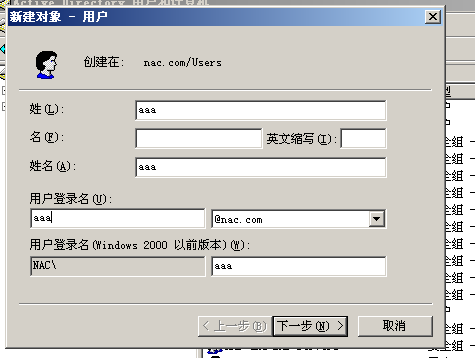

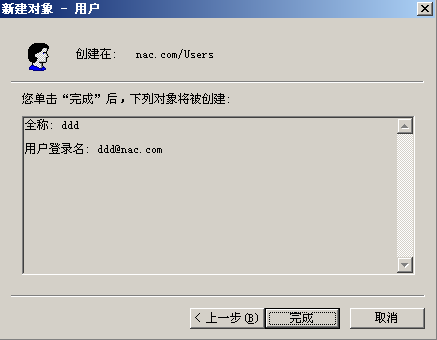

在User的界面中,右键新建一个用户aaa:

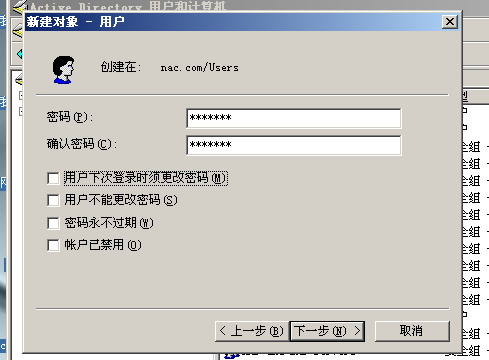

输入用户名和密码:

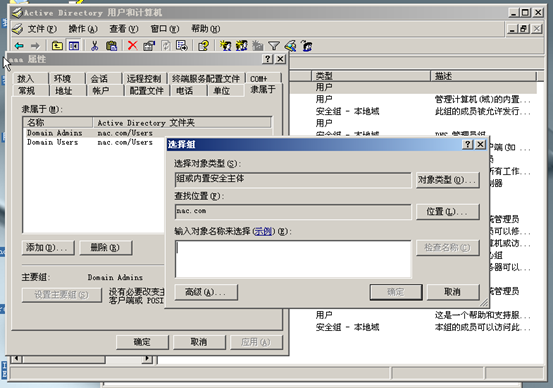

把aaa的隶属关系增加多一个Domain Admins域管理员,并设置主要组。方便以后的实验

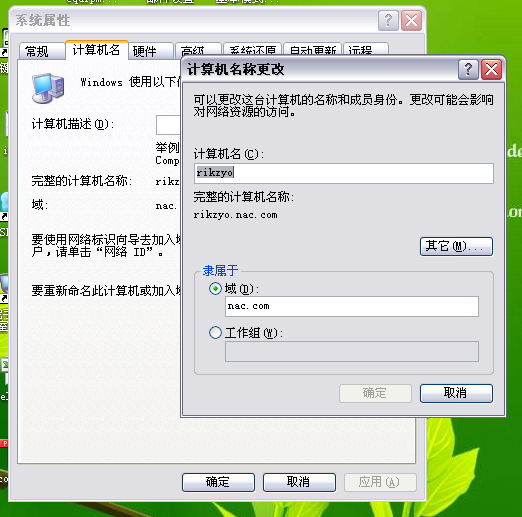

3、将另外一台服务器即ACS&CA加入到NAC这个域当中(必要条件),此时需要输入域管理员帐户aaa

ACS的安装与配置过程:

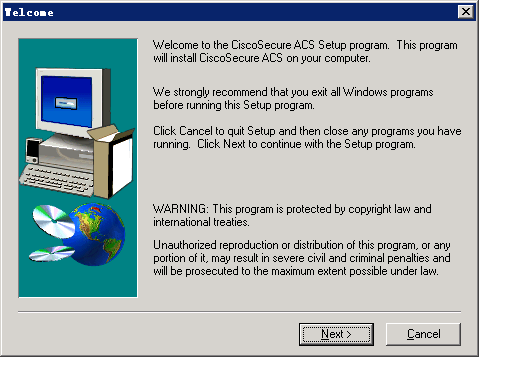

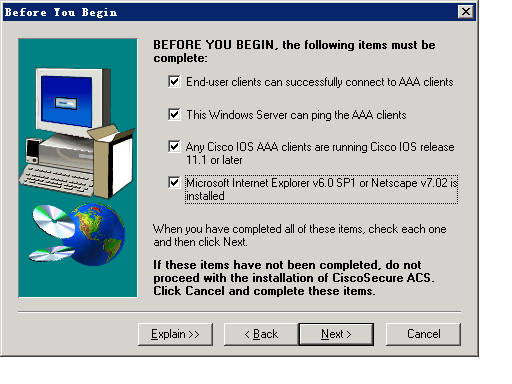

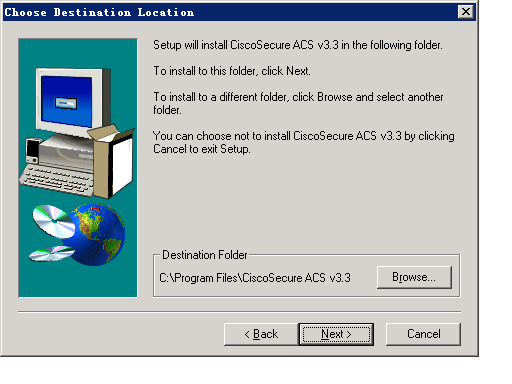

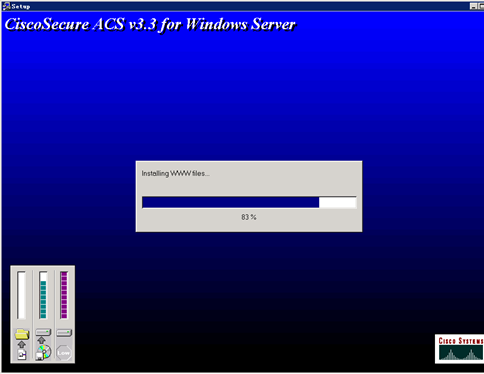

1、安装部分:

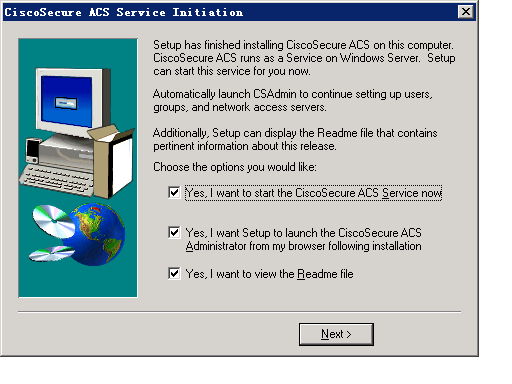

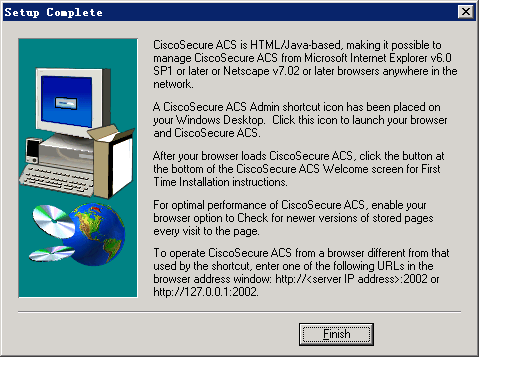

点击 完成安装

完成安装

2、配置部分

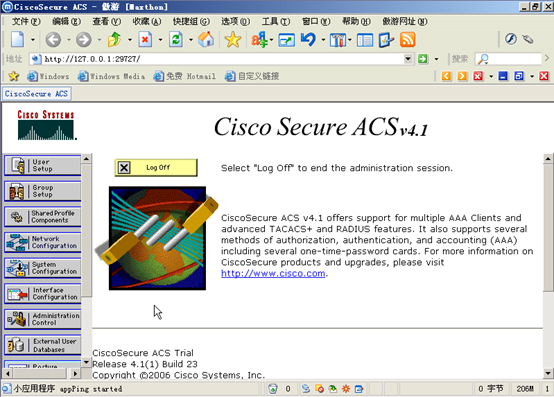

安装完后会自动运行ACS,在桌面会也会自动生成一个ACS Admin的图标,在下面的描述过程中,着重于后面与AD集成的配置,对于ACS的使用介绍在这里就不多说了,如果需要,可参考ZhaNKO那份详细的ACS使用手册哈哈,写得非常好!

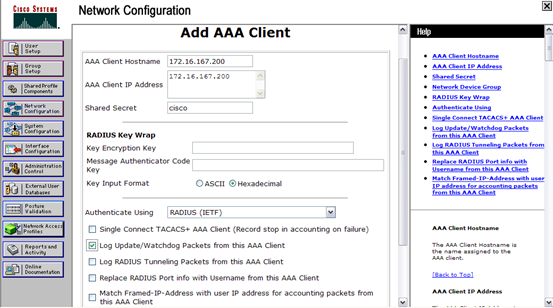

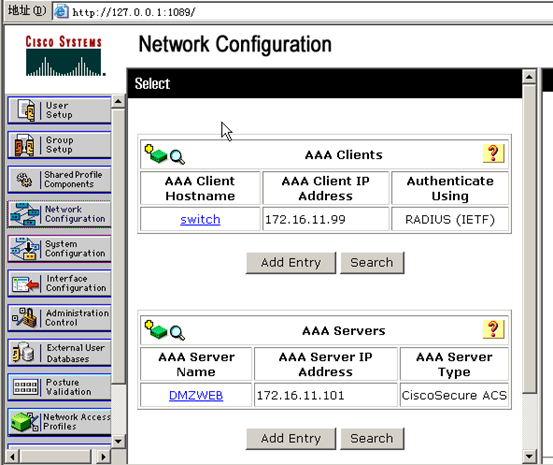

安装完后,点击Network Configuration页面,按照拓扑的结构指定交换机(AAA Client)、ACS(AAA Server),ACS与交换机的共享密码为cisco、然后选择RADIUS(IETF)认证、log Update/Watchdog Packets from this AAA Client

ACS的地址、密码cisco、服务类型RADIUS(IETF)

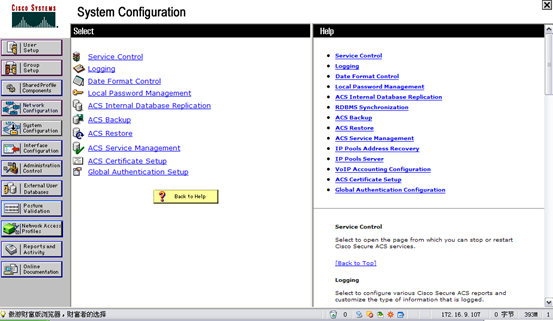

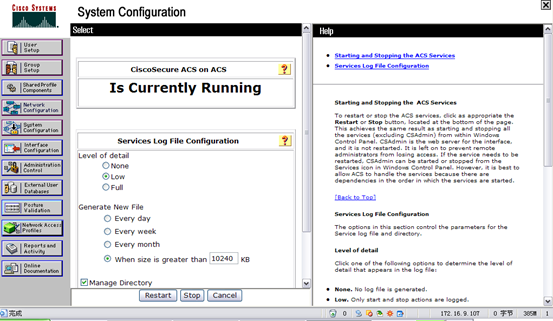

在建立完后会提示需要重新启动ACS服务,在System Configuration页面第一个Service Control

下方有个Restart服务,重起即可.(以后在配置中会多次提示重起服务,按照此方式重起即可)

下方有个Restart服务,重起即可.(以后在配置中会多次提示重起服务,按照此方式重起即可)

重起完服务后,最后建立好后如下图显示:

-

与AD集成

(本文重点介绍,在这里花了我一天的时间才研究出来,呵呵!)

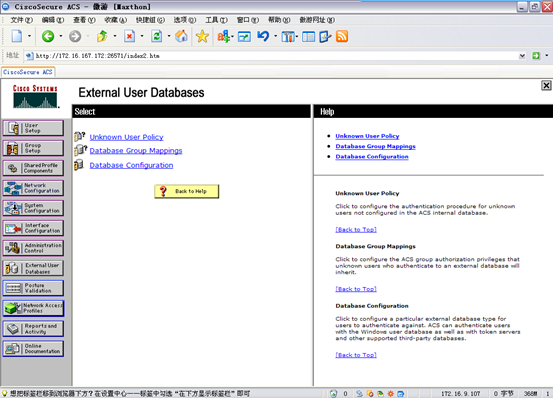

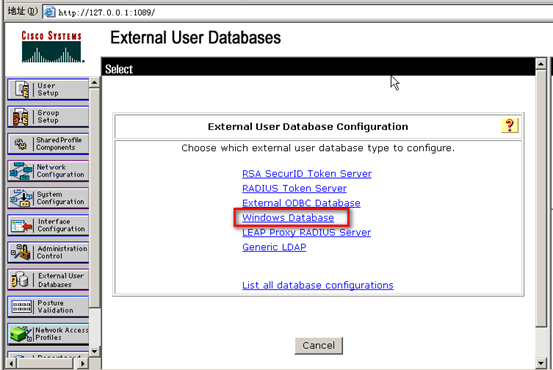

进入External User Databases页面,在这页面下有3个选项:

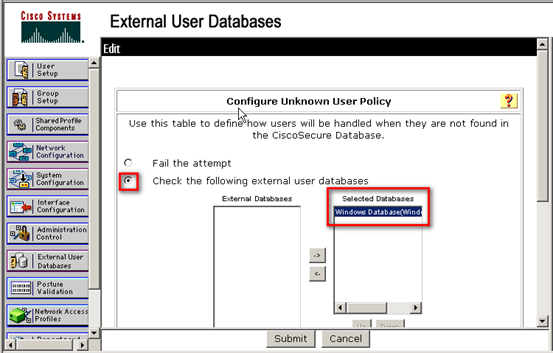

第1步:Unknown User Policy

这里的作用是当ACS检测到非本地用户的时候,可以去找外部的数据库,所以这也是为什么ACS要加入域的原因,把Windows Database移动到右边然后提交

第2步:Database Configuration,选择Windows Database。

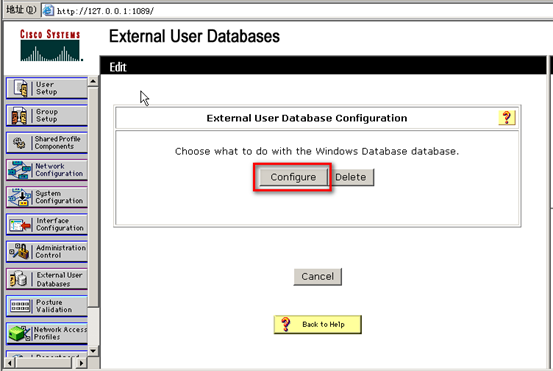

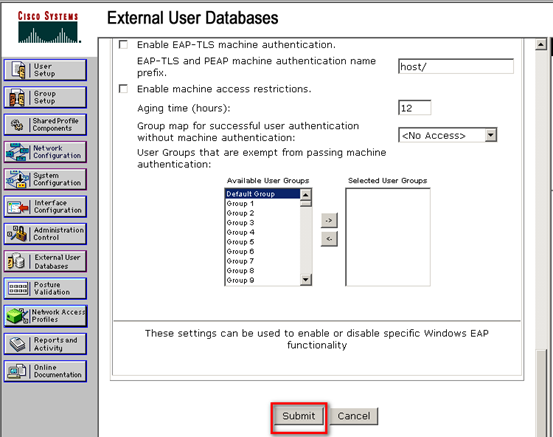

选择 configure

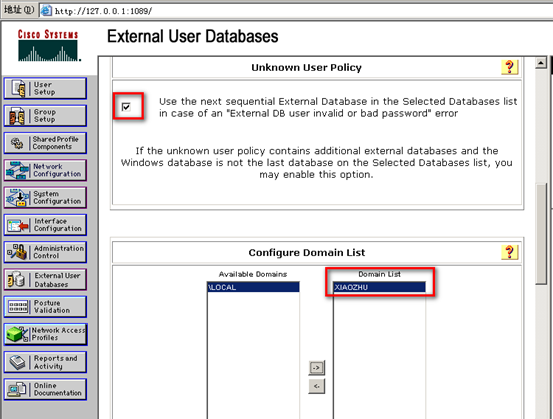

如下图设置:

最后提交(submit)。

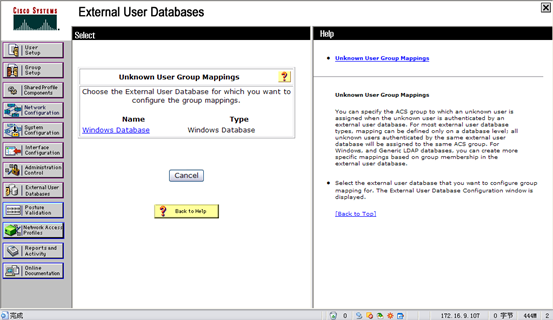

第3步:Group Mapping,把AD里面的组与ACS里面的组做一个映射,作用是通过AD里面的用户做认证,ACS的组策略做授权。

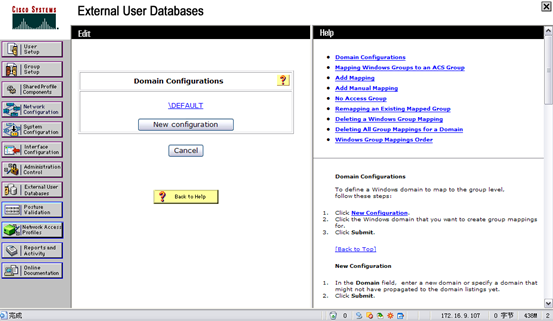

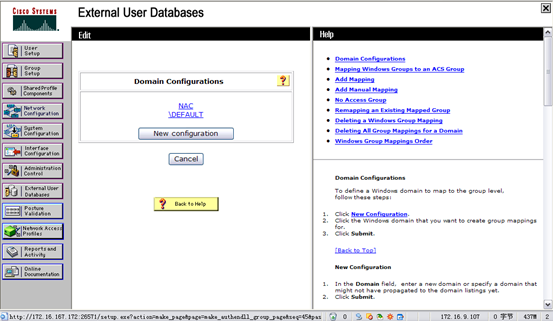

选择新建(new configuration)

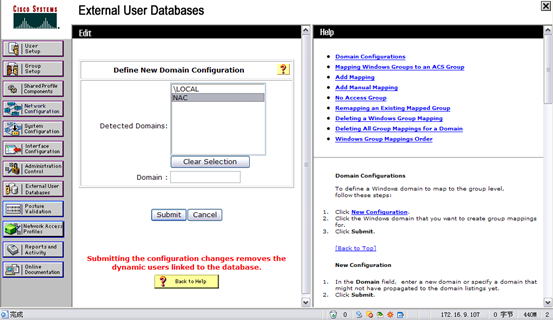

选择NAC这个域后提交

选择NAC配置这个域

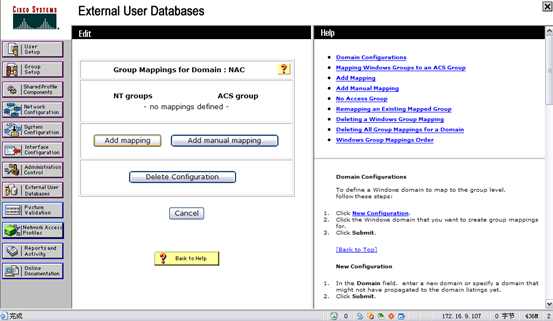

选择add mapping

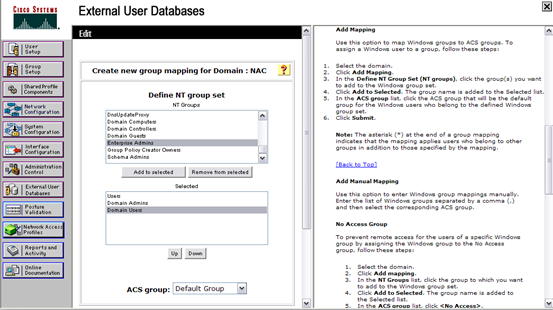

按实际需要把域的成员添加进来,这里我选择的Users、Domain Admins、Domain Users。然后ACS group中选择ACS的对应组(整个实验过程我只用了缺省的组),然后提交!

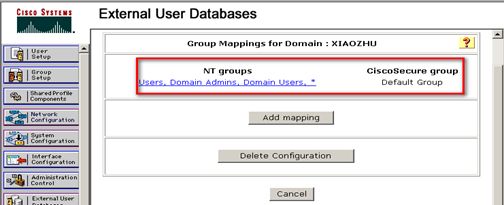

到此为止,ACS已经可以和AD集成起来了。效果如下

第三部分:CA的安装与配置过程:

1、CA的安装

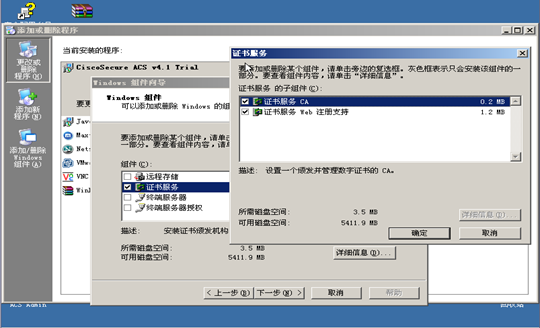

在添加/删除windows组件中选中证书服务,然后下一步开始安装。安装的过程这里就不详细说了,全部选用缺省的配置,有提示筐出来就选择是就可以了。

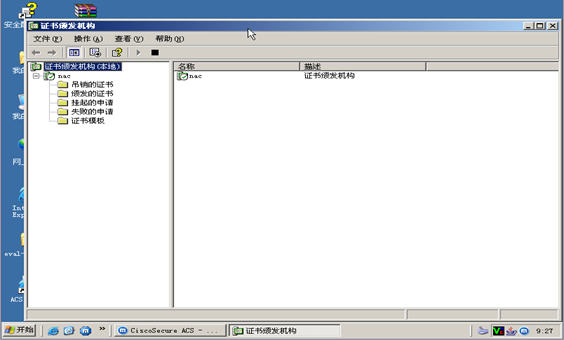

安装完成后,在管理工具中打开证书颁发机构。

2、ACS申请证书

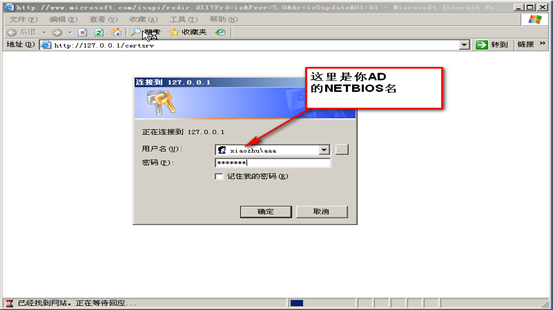

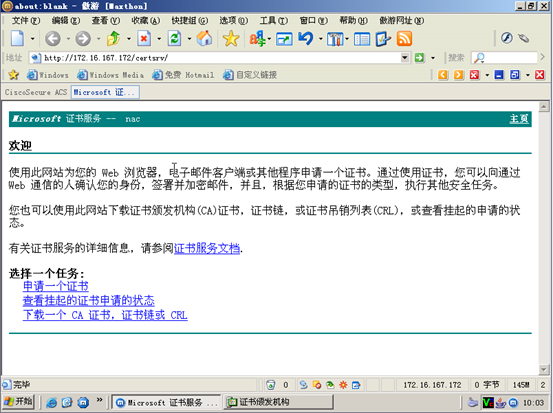

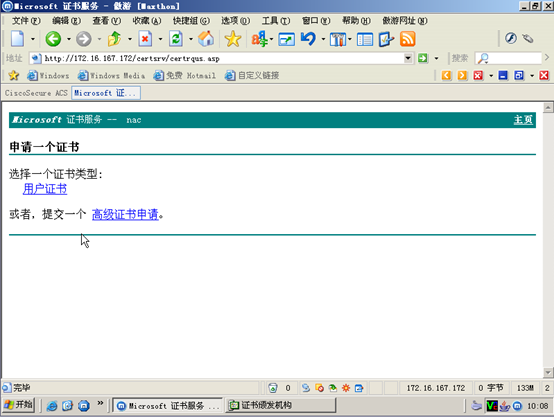

在ACS服务器的IE浏览器中输入http://172.16.167.172/certsrv进入证书申请页面,这里因为我把ACS和CA装在同一台服务器,所以看起来就像自己给自己颁发证书了呵呵。

然后选择申请一个证书:

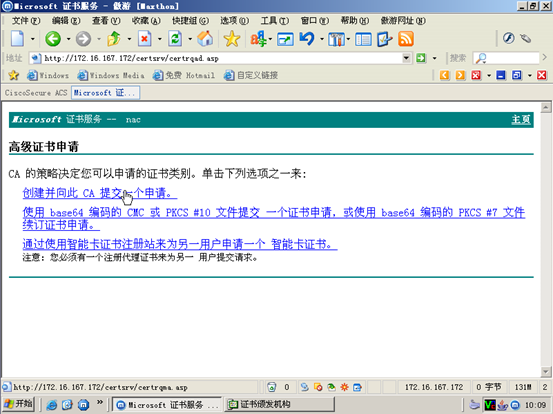

选择高级证书申请:

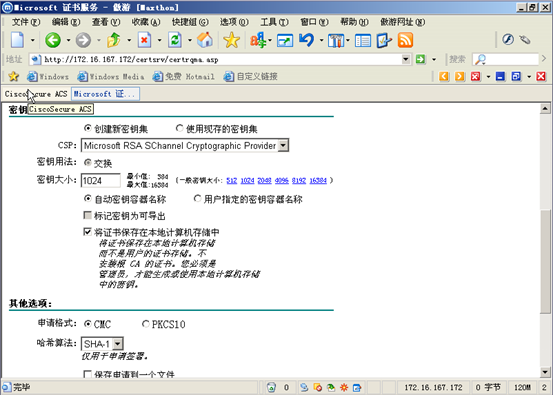

选择创建并向此CA提交一个申请:

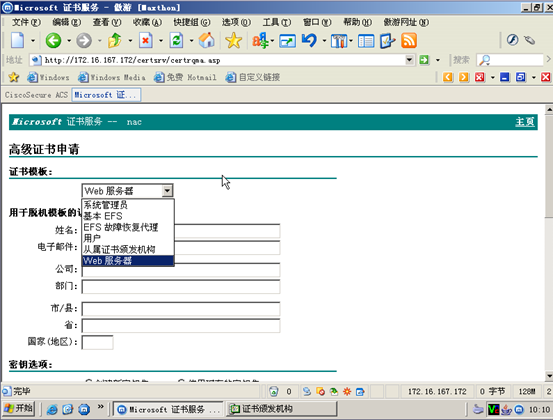

然后选择Web服务器的证书模板,在这里我遇到一个问题请哪位高手知道麻烦告诉下我。这个页面中按理说应该是选择服务器证书的,但是我这里不知道为什么不会出现,不懂。。。

使用服务器证书的话,证书服务器上需要执行挂起的证书à颁发,这么一个过程,但是我这里选用Web服务器后,这个证书就可以直接使用了,证书服务器上什么都不用设置,比较郁闷!因为我对CA不熟,所以哪位高人知道其中的原因麻烦告诉下我哈哈!

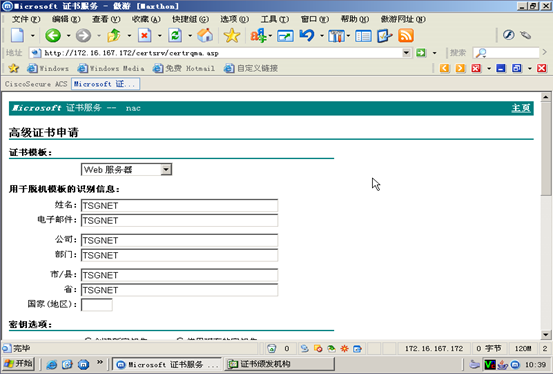

然后的信息就随便填了

密钥选项中需要注意的地方是需要把”将证书保存在本地计算机储存中”这个选项勾上!

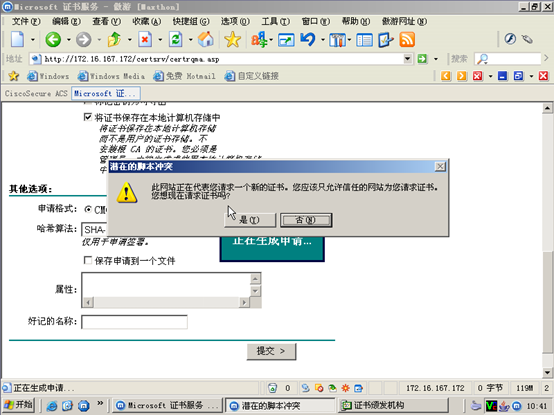

提交,选择是

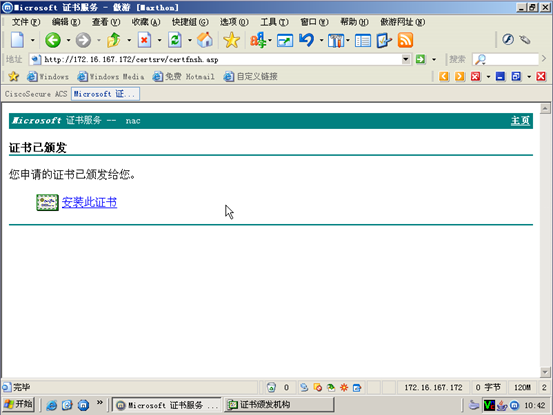

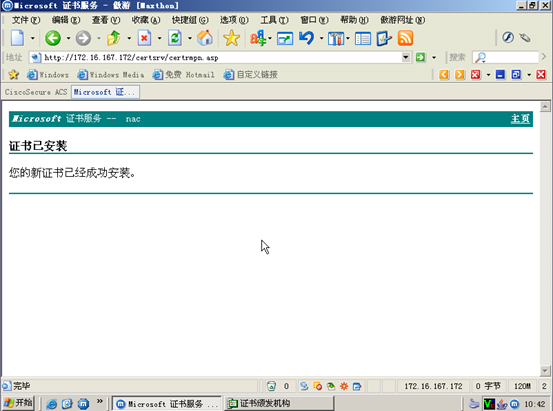

点安装此证书

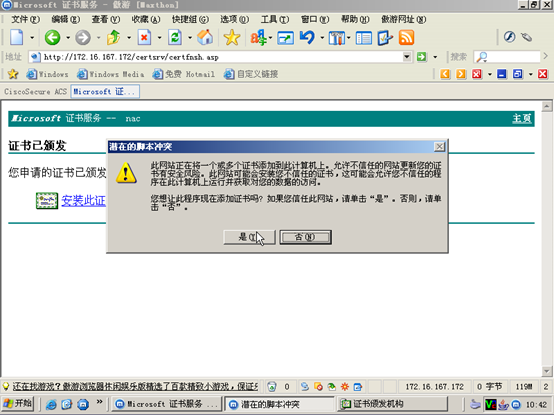

选择是

证书安装成功

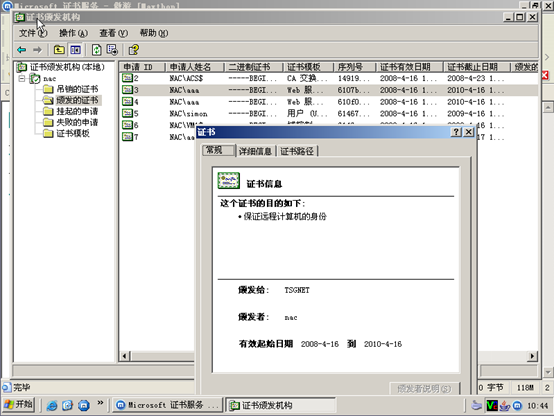

这时在证书服务器à颁发的证书页面中可以看到刚刚ACS申请的证书

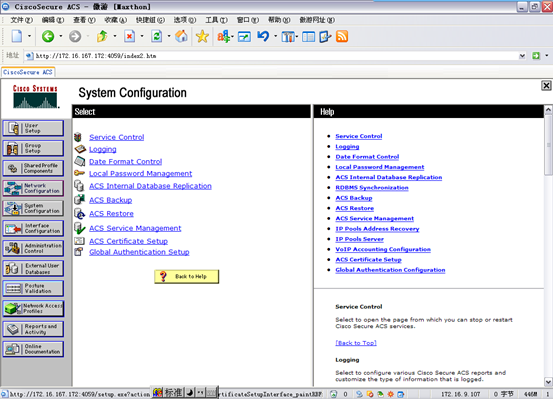

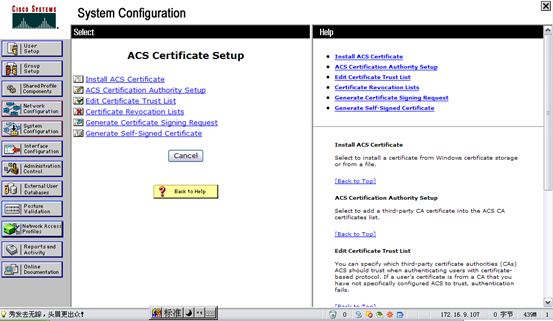

3、ACS上配置证书

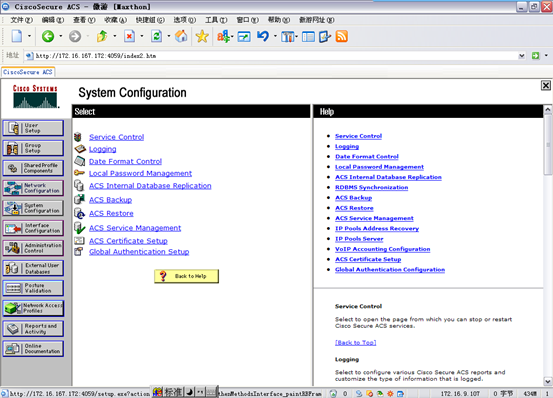

回到ACS上,在System Configuration页面中选择ACS Certificate Setup

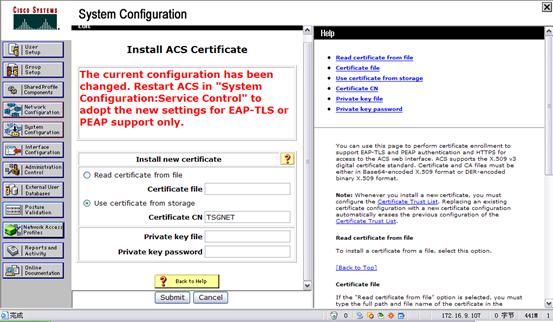

然后选择Install ACS Certificate

选择Use certificate from storage,然后输入刚刚申请的证书名TSGNET

(这里填写了第一次申请安装的证书,提交后提示找不到证书,然后在申请安装一次,再操作一遍就可以了,我也很郁闷,不知道什么原因)

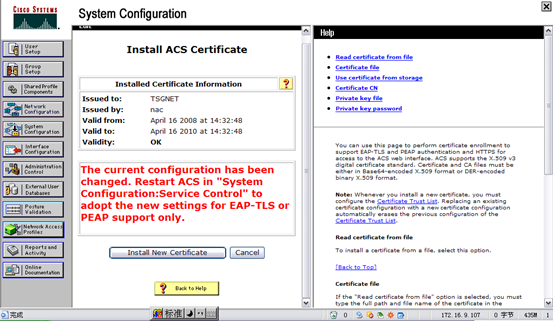

最后提交,可以看到已经成功安装的证书及状态。这里需要重起ACS服务使其生效

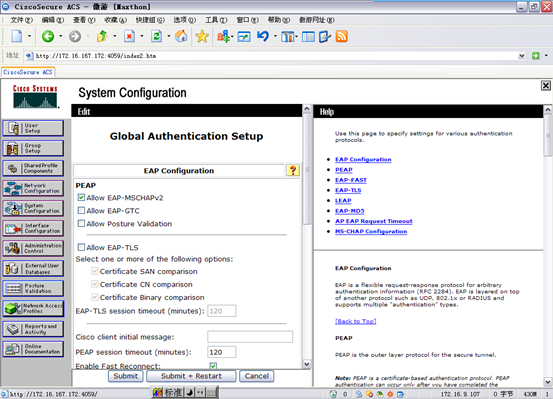

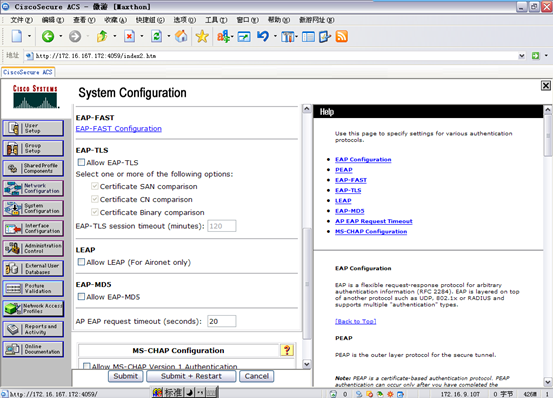

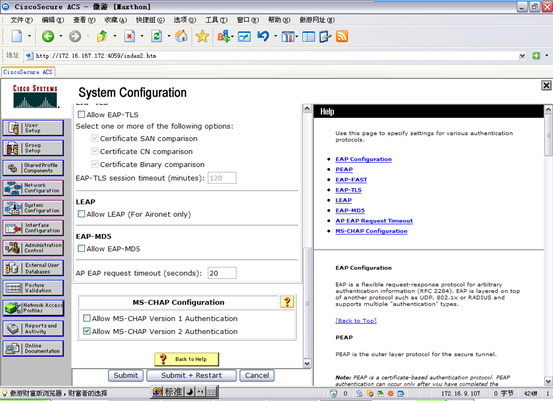

4、配置PEAP认证

在System Configuration中选择Global Authentication Setup

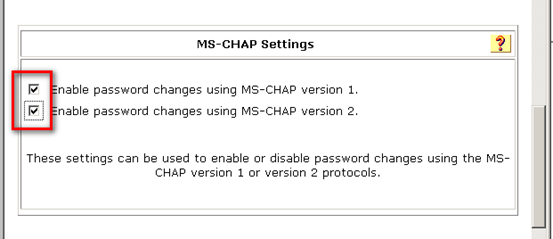

在PEAP中选择Allow EAP-MSCHAPv2,其他都不选

最下面的MS-CHAP Configuration中选择Allow MS-CHAP Version 2 Authentication

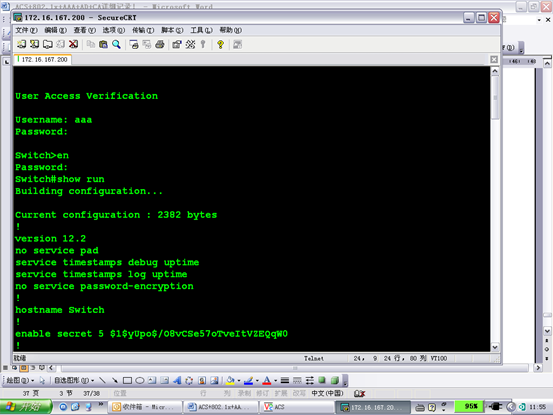

第四部分:Switch的配置:

enable secret 5 1yUpo$/O8vCSe57oTveItVZEQqW0

!

username cisco password 0 cisco \\创建本地用户名数据库

aaa new-model \\启用AAA

aaa authentication login default group radius local \\登陆时使用radius认证,radius失效时使用本地数据库

aaa authentication dot1x default group radius \\使用802.1x,通过radius认证

aaa authorization network default group radius \\用户的权限通过Radius进行授权

!

ip routing \\为后面两个网络开启VLAN间路由

!

dot1x system-auth-control \\开启dot1x系统认证控制

!

interface FastEthernet0/4 \\ F0/4为普通端口

switchport access vlan 10

switchport mode access

!

interface FastEthernet0/5 \\ F0/5为802.1x认证端口

switchport access vlan 20 \\认证后的正常VLAN

switchport mode access

dot1x port-control auto \\端口控制模式为自动

dot1x guest-vlan 10 \\认证失败或者无802.1x客户端时,会分配到的VLAN

!

interface FastEthernet0/24 \\连接ACS服务器端口

switchport mode access

!

interface Vlan1 \\交换机管理IP

ip address 172.16.167.200 255.255.255.0

ip helper-address 172.16.167.172

!

interface Vlan10 \\ Guest_Vlan管理IP

ip address 172.16.100.253 255.255.255.0

ip helper-address 172.16.167.172 \\ DHCP中继,指向DHCP服务器地址

!

interface Vlan20

ip address 172.16.200.253 255.255.255.0 \\ Normal_Vlan管理IP

ip helper-address 172.16.167.172

!

radius-server host 172.16.167.172 auth-port 1645 acct-port 1646 key cisco

\\指定ACS服务器地址和交换机的协商时用的密码,使用Radius协议

radius-server source-ports 1645-1646 \\系统自动生成

!

配置完后,这时候再进去交换机的时候,就可以通过域用户aaa去登陆交换机了,AAA实现起来很简单,这里就不再详细描述。

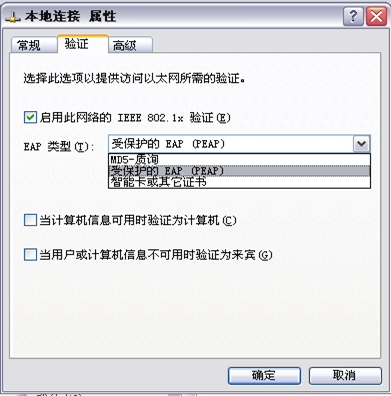

第五部分:客户端配置

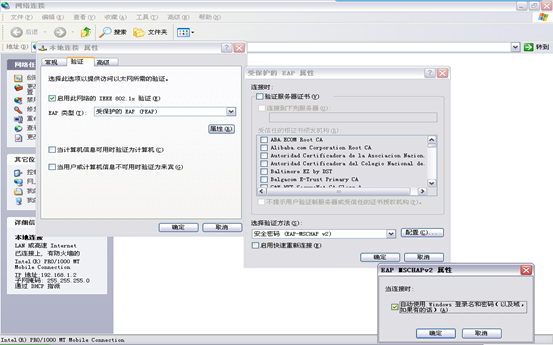

打开本地连接,右键属性,验证,把启用此网络的IEEE 802.1x验证勾上,然后EAP类型:受保护的EAP(PEAP)

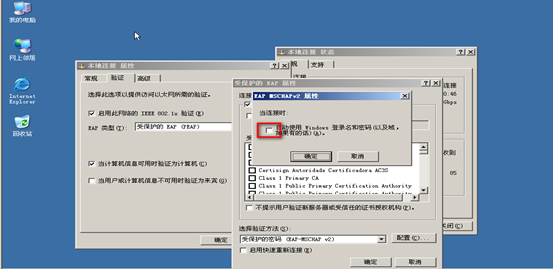

如果client已加入了域,可把自动使用Windows登陆名和密码勾上,实现单点登陆

如果没有没有加入到域,上面的勾必须得去掉,不然不会出现用户名和密码的验证提示框

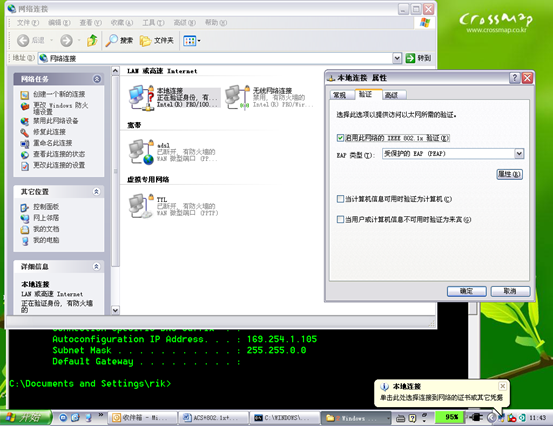

2、启用802.1x客户端情况

选择PEAP验证以后,这时会在桌面右下脚弹出一个提示,要求输入

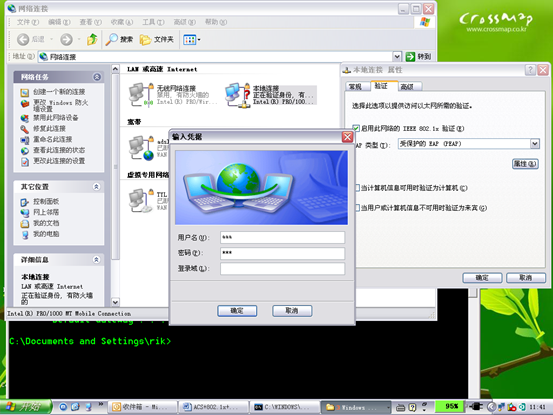

点击这个提示,输入之前域里面定义好的用户aaa,密码aaa和登录域XIAOZHU.COM

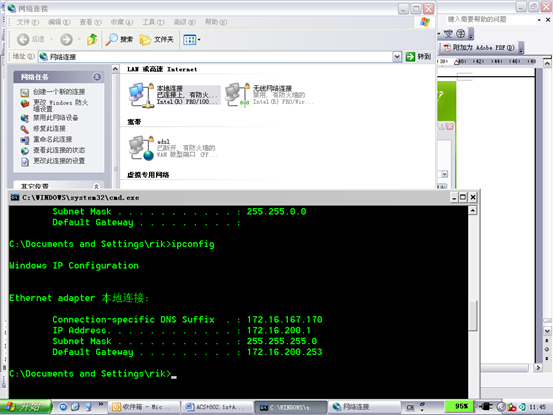

输入完后会通过ACS把用户名密码发到DC上去验证,这时可以在交换机上debug radiux看到认证过程的信息。最后验证成功以后,会分配到Normal_Vlan的地址172.16.200.1

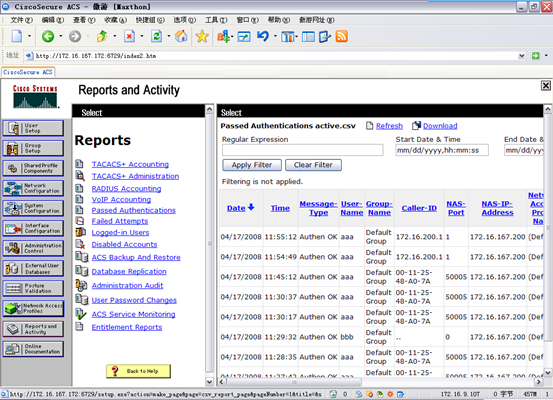

这时候去ACS上面的Reports And Activity可以看到aaa用户的登陆情况

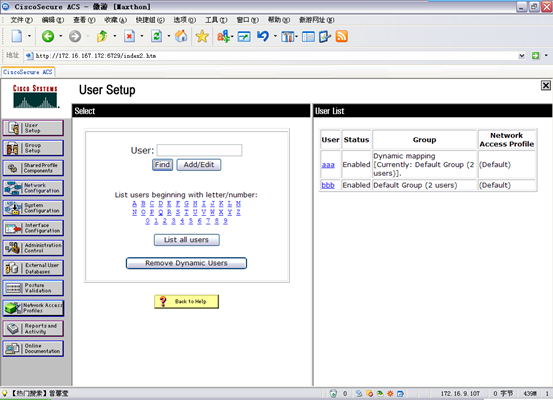

在User Setup里面,可以看到aaa与ACS本地默认组的一个映射。bbb是ACS的本地用户

这里也是很重要的一个环节,因为后面802.1x客户端需要使用PEAP来实现做验证类型。开始我做的时候是使用MD5-质询的,搞了半天不成功。后来才发现文档上说在ACS的验证中如果使用MD5 就不能实现与AD集成,晕倒!!使用PEAP认证的话,需要通过证书服务来完成,所以在ACS上需要申请一个证书。这也是为什么ACS在与域集成的时候,需要CA的原因了。

评论抢沙发