802.1x NPS 无线动态下发VLAN

相同的SSID授权不同的VLAN

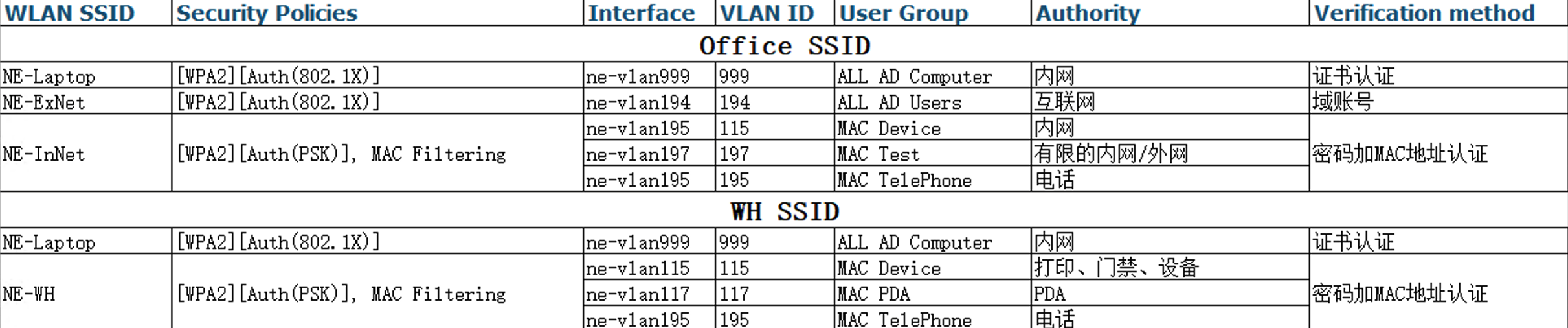

WLAN设计

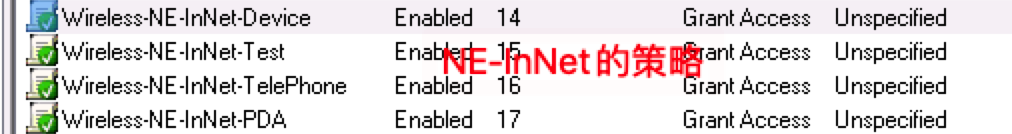

如图所示我们在办公环境会提供三个SSID给用户使用:

- NE-Laptop 加入域环境的笔记本用户使用计算机证书认证才可以使用,拥有完全的内部网络访问权限。

- NE-ExNet 所有拥有计算机登录账号的用户均可以使用,拥有完全的Internet访问权限。

- NE-InNet 此网络提供多种访问环境,需要同时验证PSK和设备MAC地址。

- MAC Device 提供给未加入域的设备需要访问内网服务如门禁、MIS测试设备等。配置在NPS 本地Group中,账号为设备的MAC地址。

- MAC Test 提供给未加入域的设备需要访问部分内网服务同时需要访问Internet服务。配置在NPS 本地Group中,账号为设备的MAC地址。

- MAC TelePhone 提供给无线电话使用。

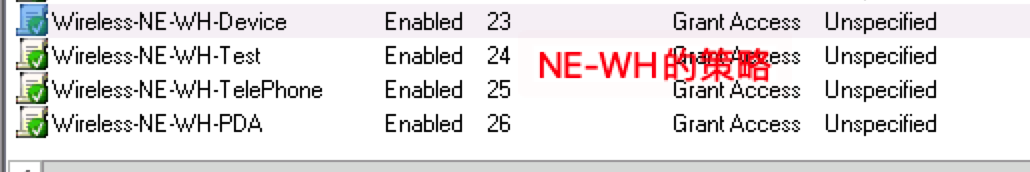

在WH中我们会提供两个SSID给用户使用:

- NE-Laptop 加入域环境的笔记本用户使用计算机证书认证才可以使用,拥有完全的内部网络访问权限。

-

NE-WH 此网络提供多种访问环境,需要同时验证PSK和设备MAC地址。

- MAC Device 提供给未加入域的设备需要访问内网服务如门禁、MIS测试设备等。配置在NPS 本地Group中,账号为设备的MAC地址。

- MAC PDA 提供给仓库的PDA使用只可以访问内网服务。配置在NPS 本地Group中,账号为设备的MAC地址。

- MAC TelePhone 提供给无线电话使用。

WCL配置

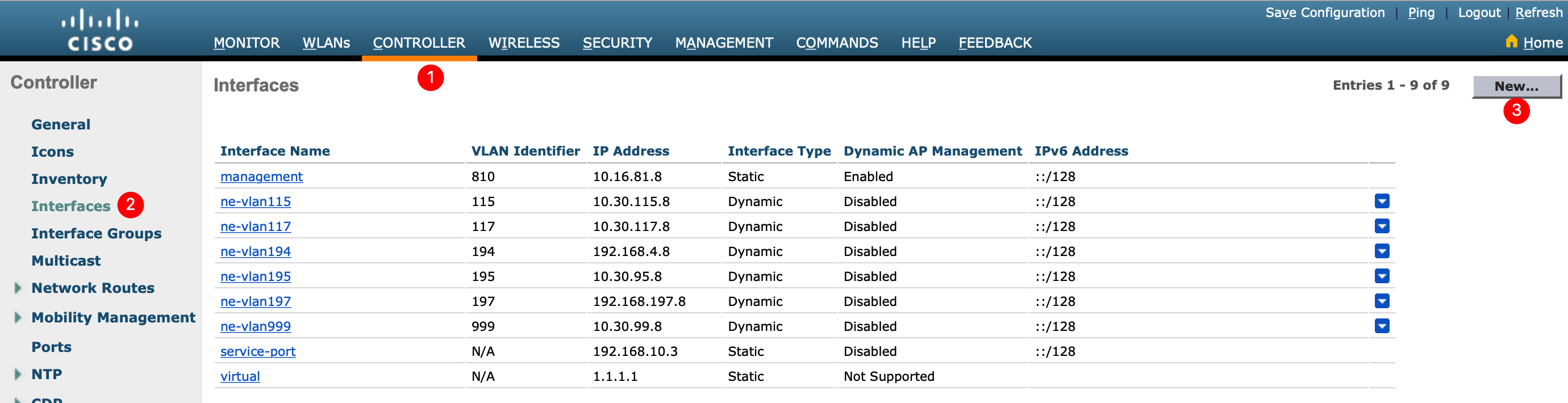

- Interface配置

由于我们使用的是本地转发模式所以在interface配置中的IP为随意填写,但是需要注意的是如果使用了Web-Passthrough的认证方式调用的接口它的IP地址必须可以和客户端进行通信。

-

WLAN 配置

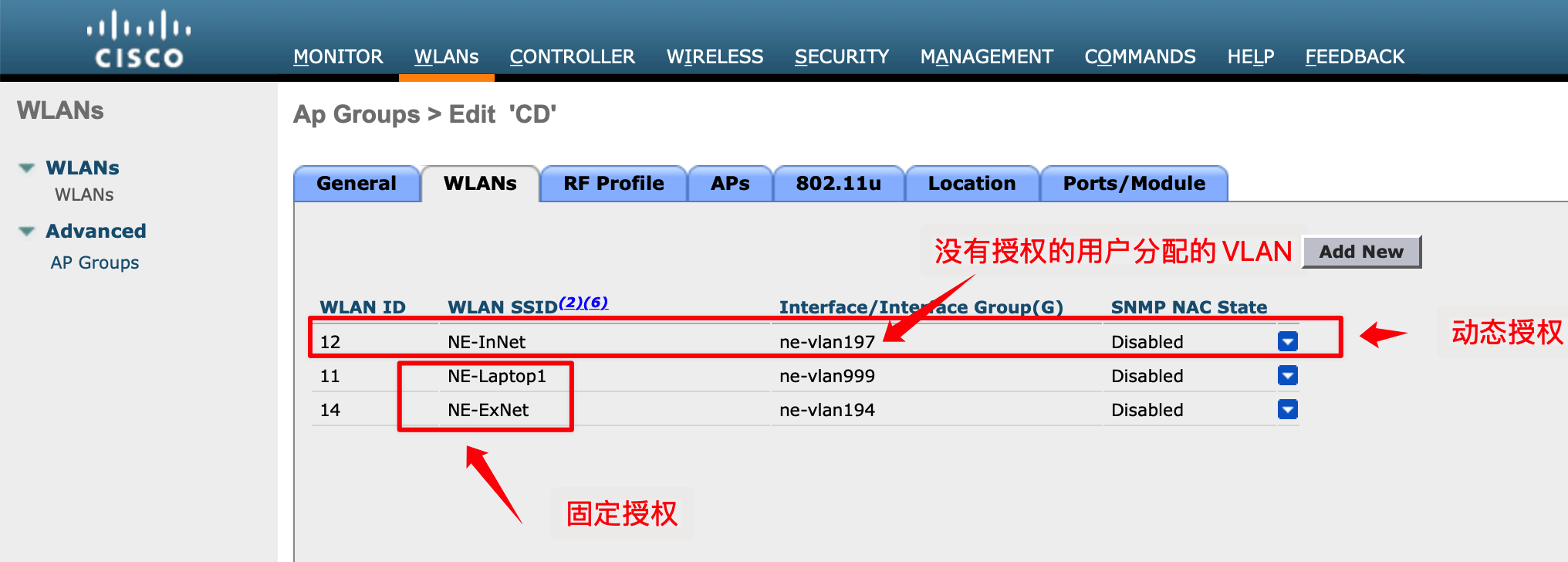

我们需要动态授权的WLAN我会详细展开进行说明,其他的WLAN略过。

-

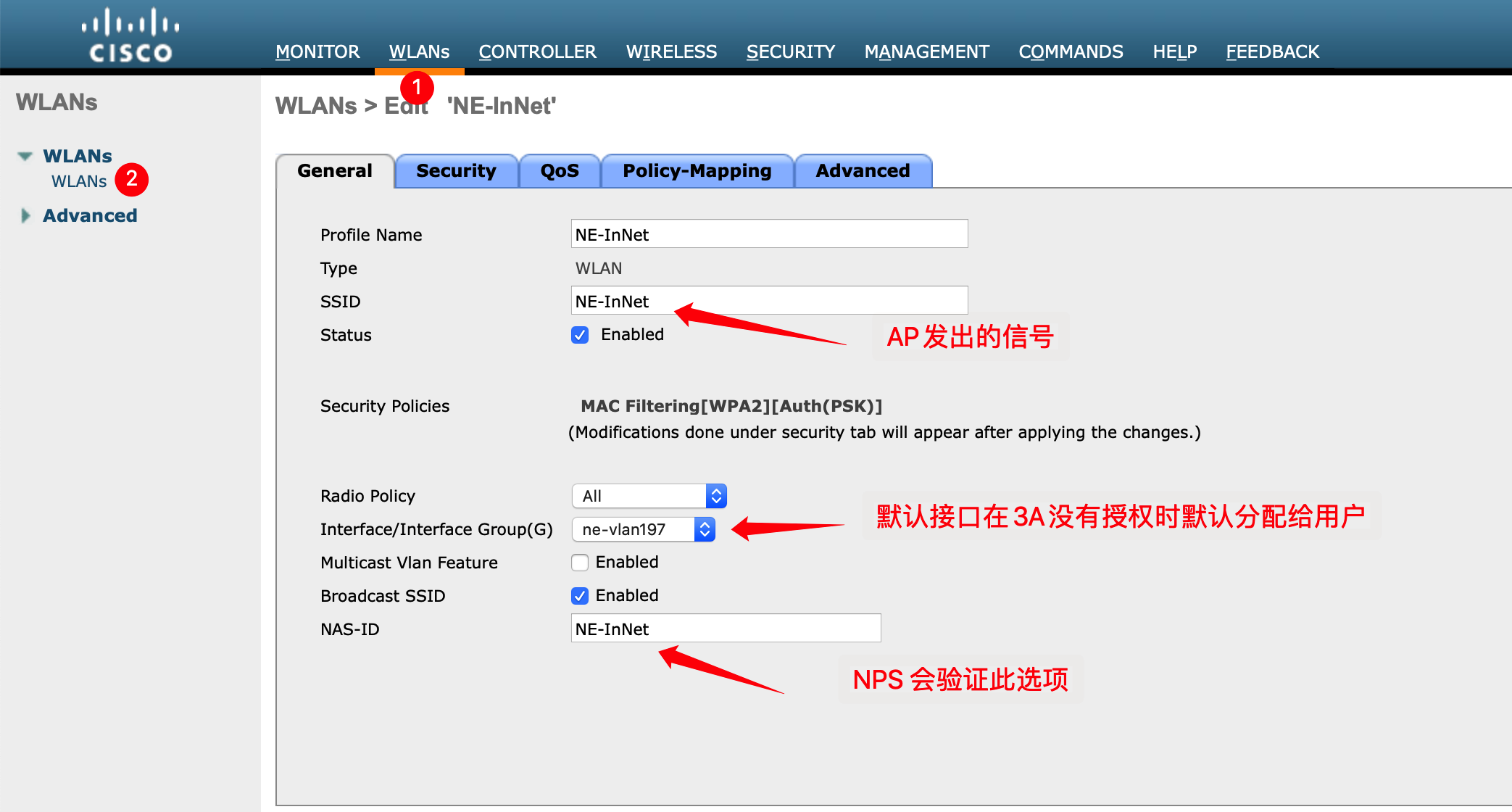

NE-InNet:

- 基本配置

-

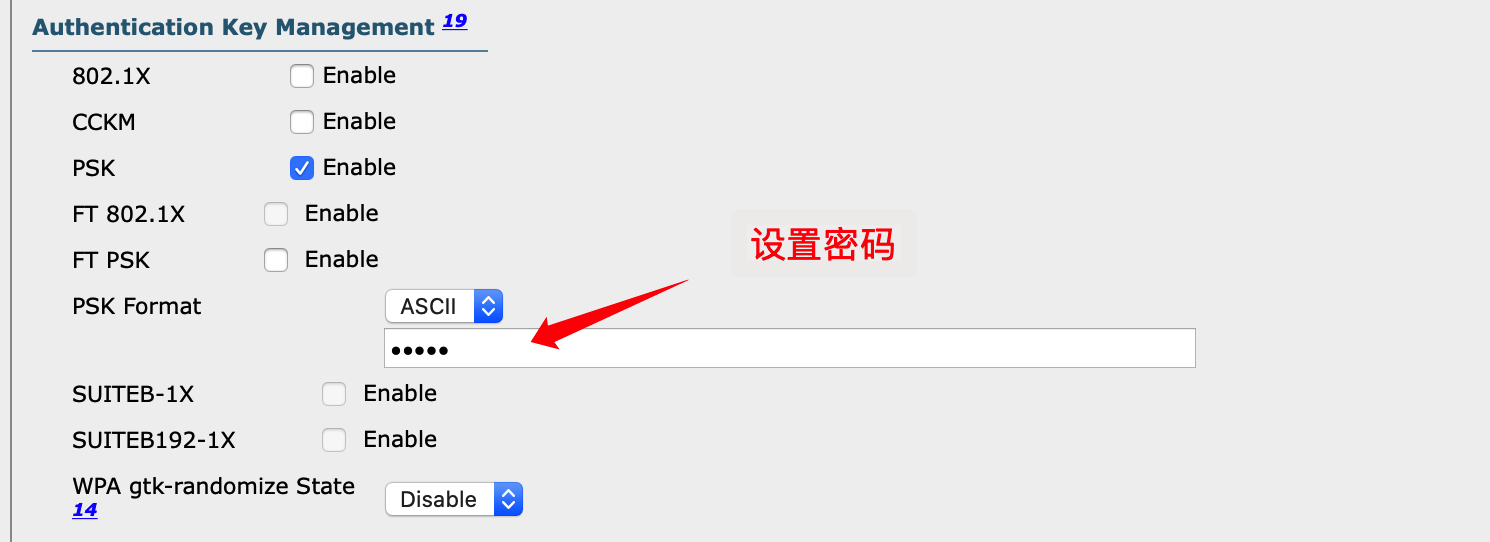

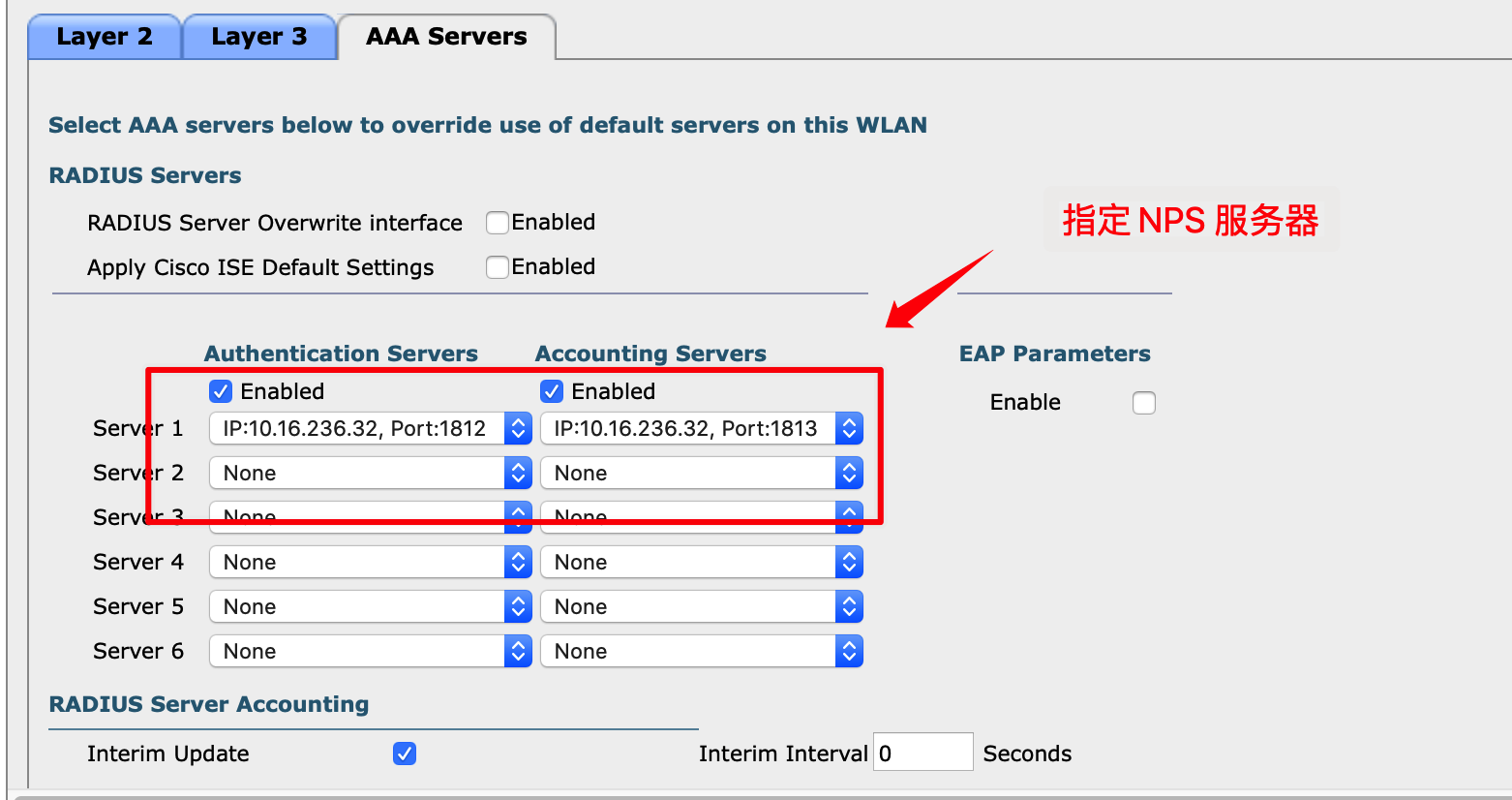

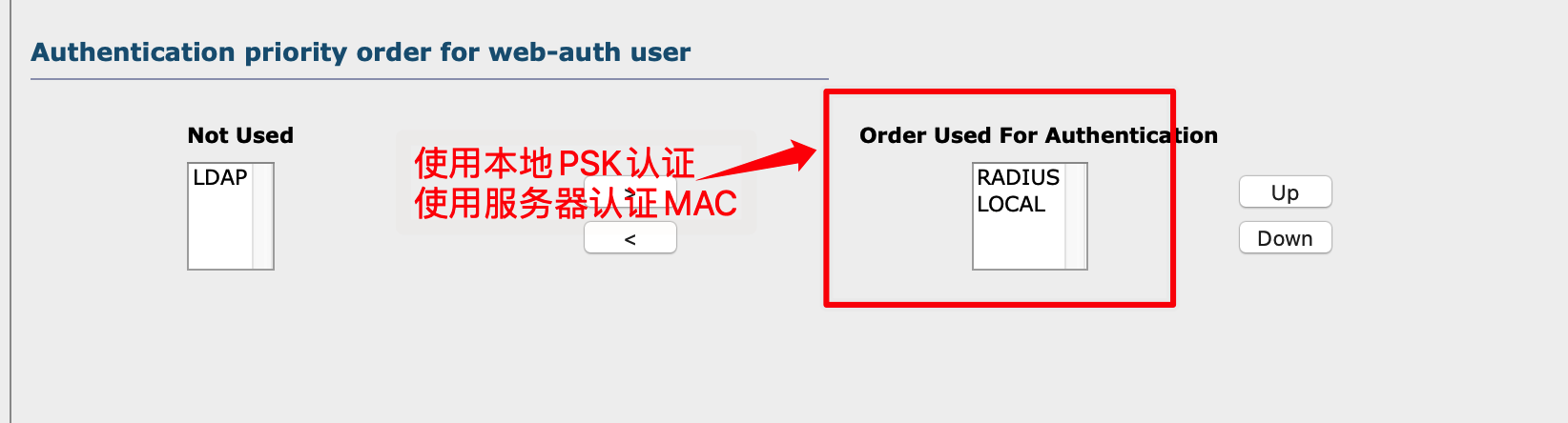

安全配置

- 授权配置

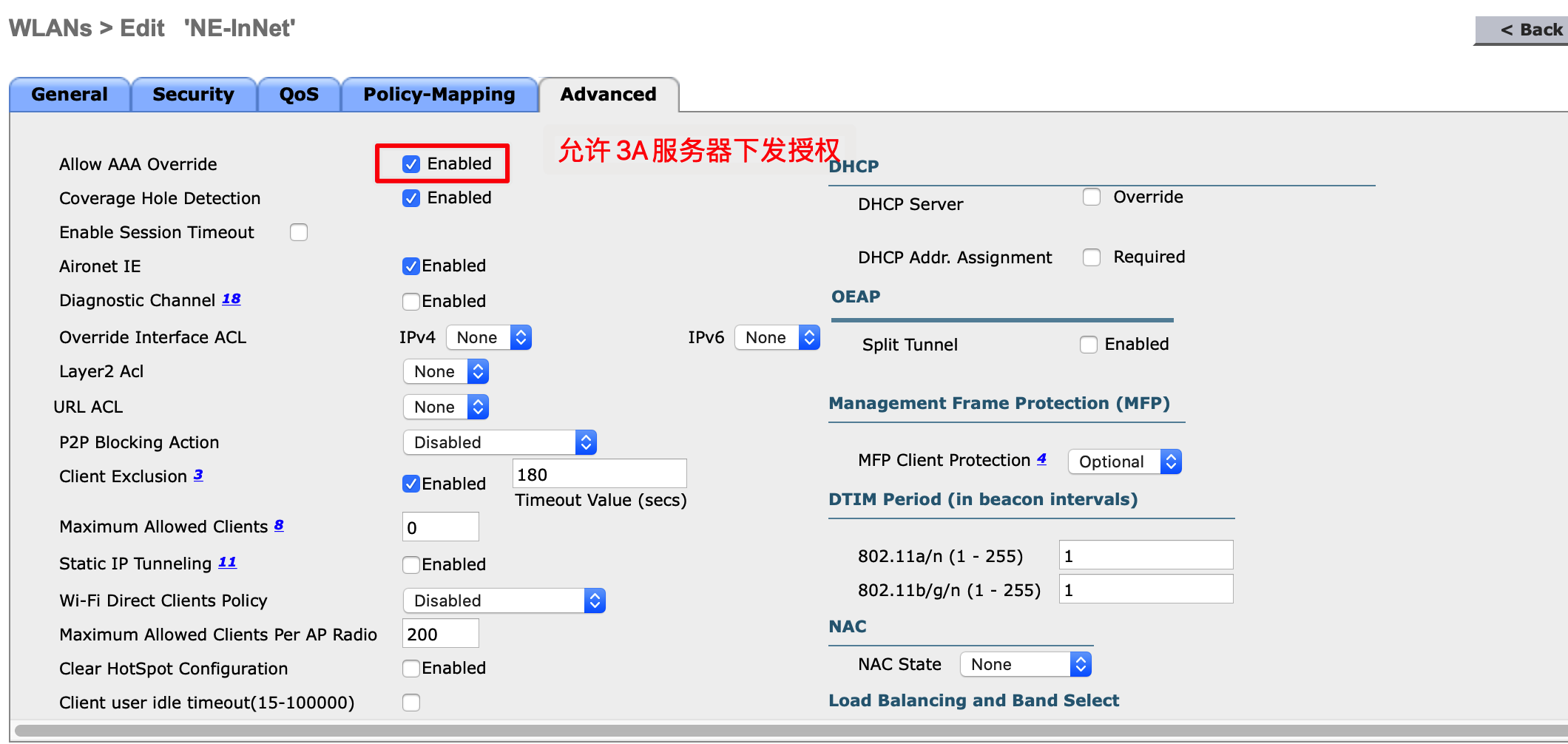

- 基本配置

-

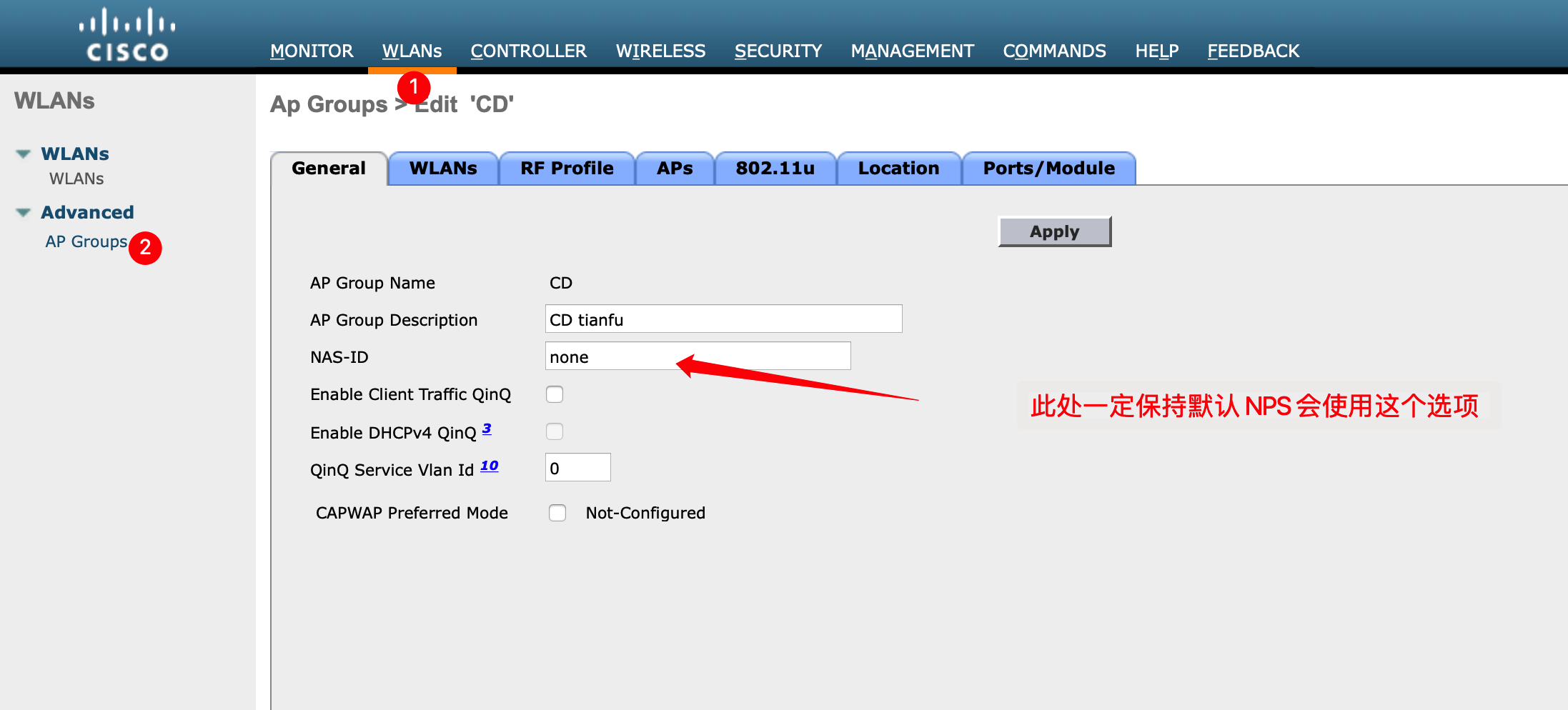

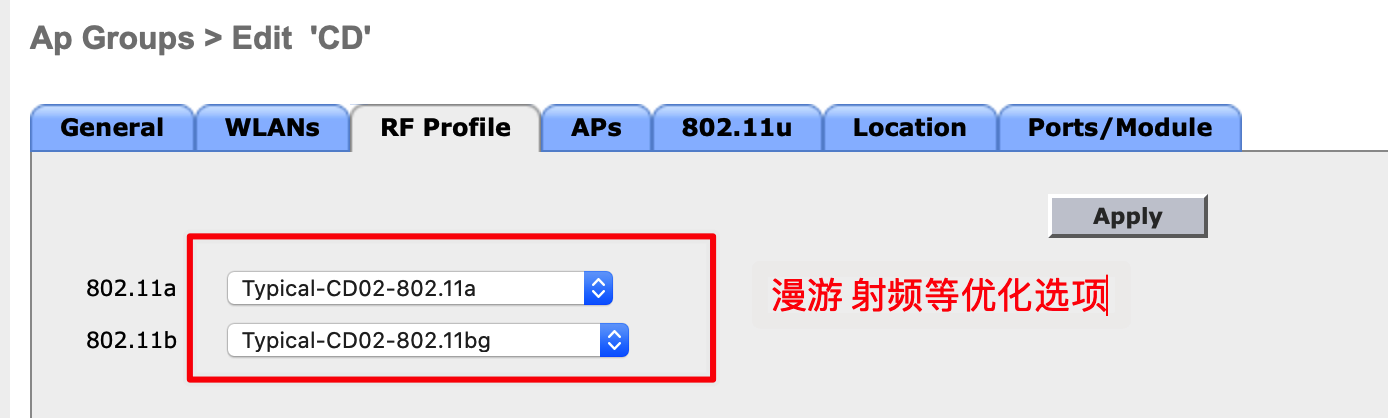

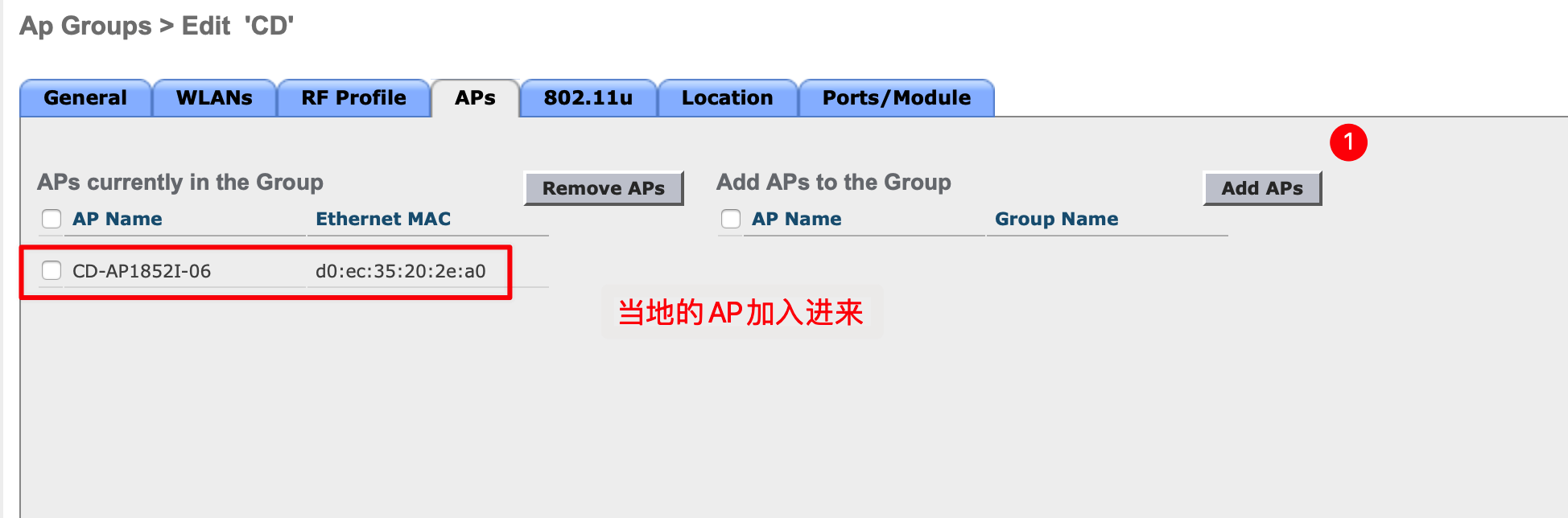

AP Groups配置

需要根据每个办公室的不同发送出不同的SSID信号,我举例其中一个配置。

-

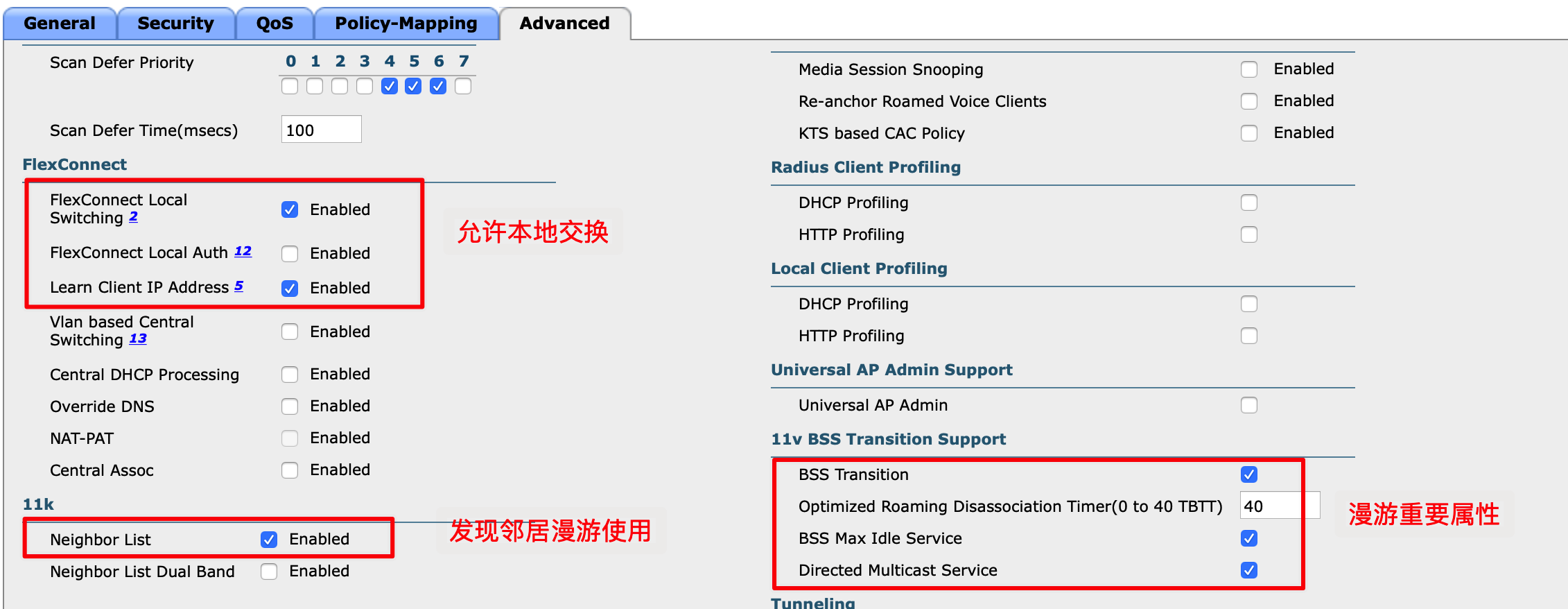

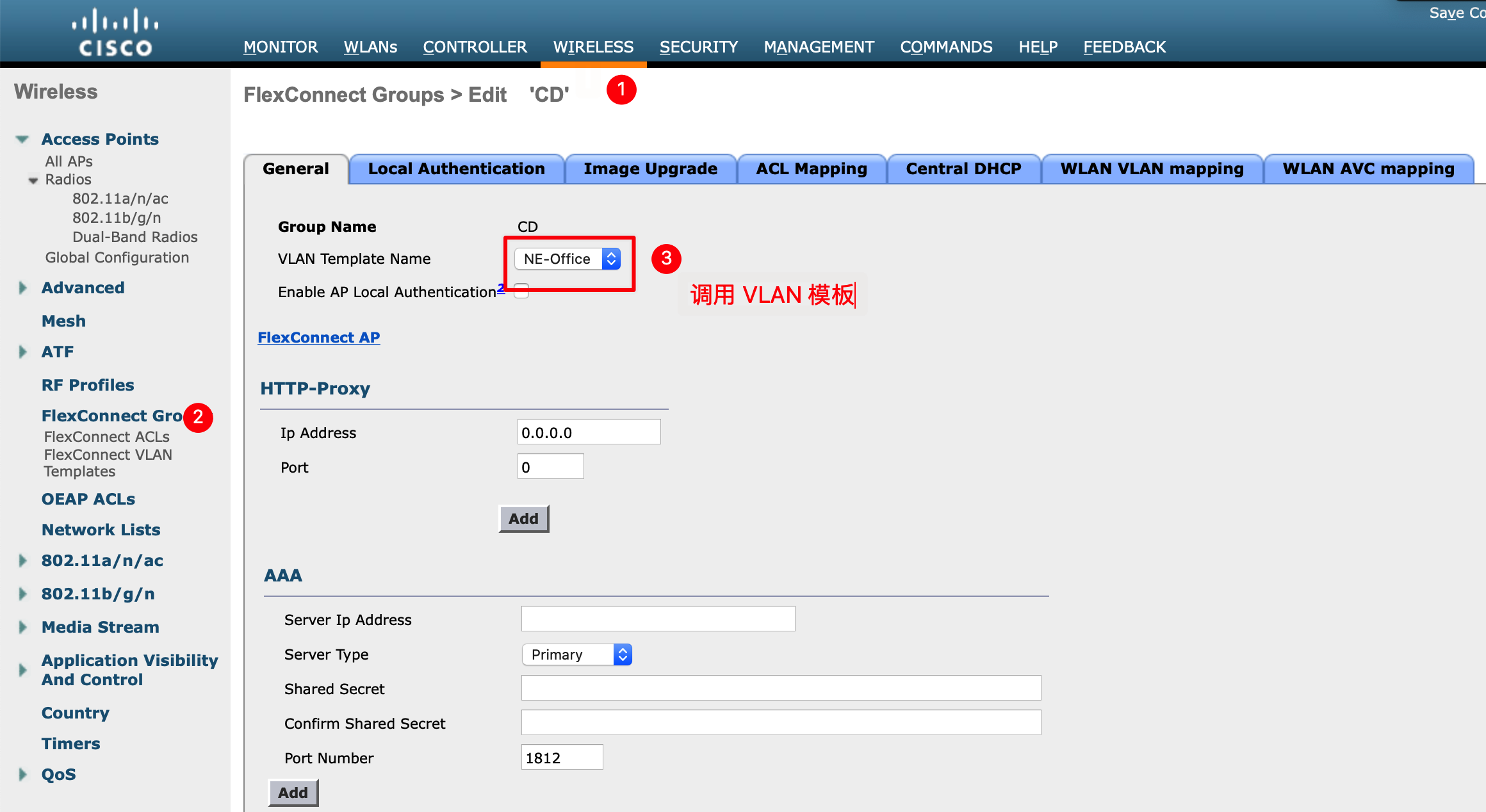

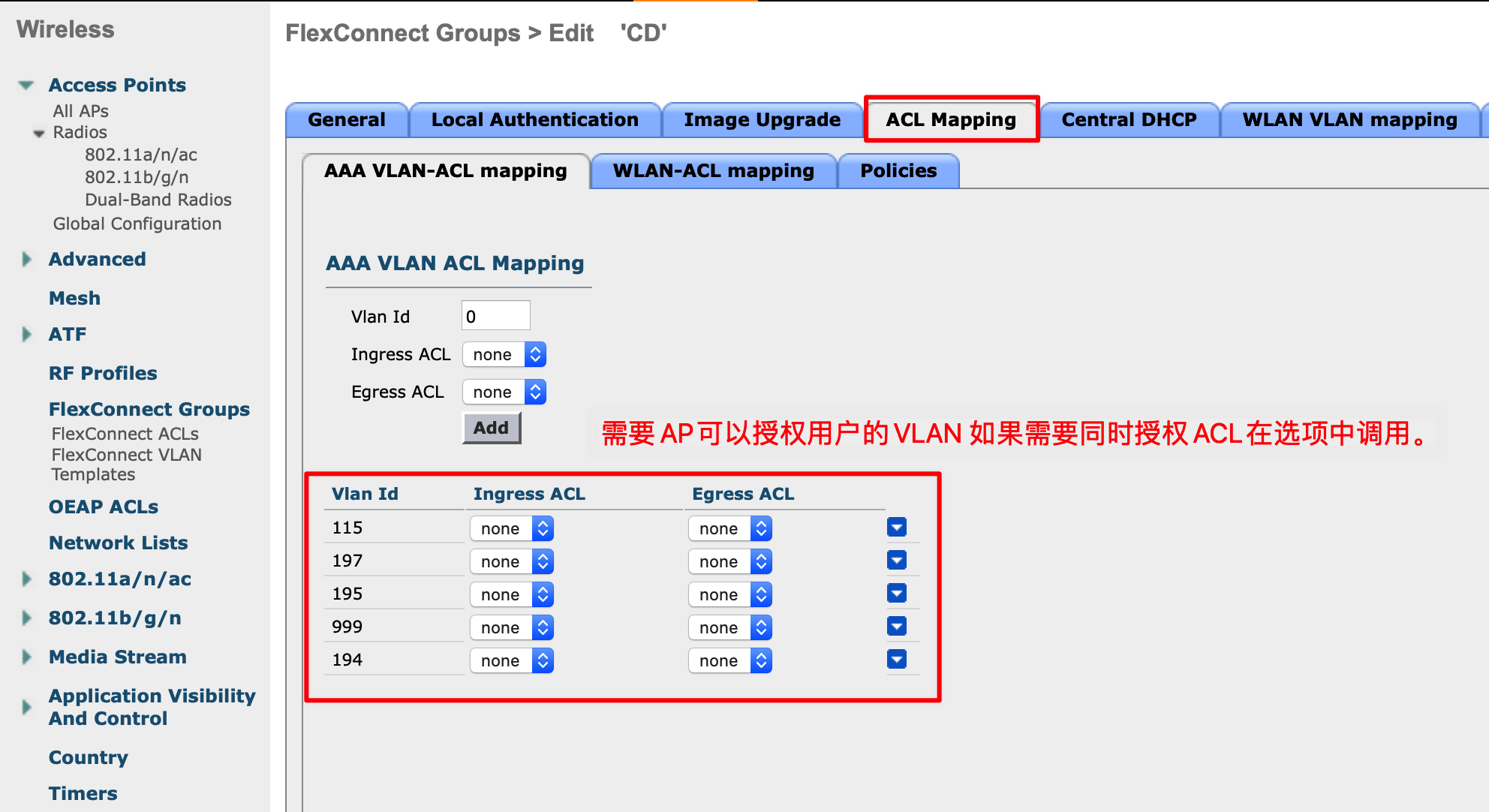

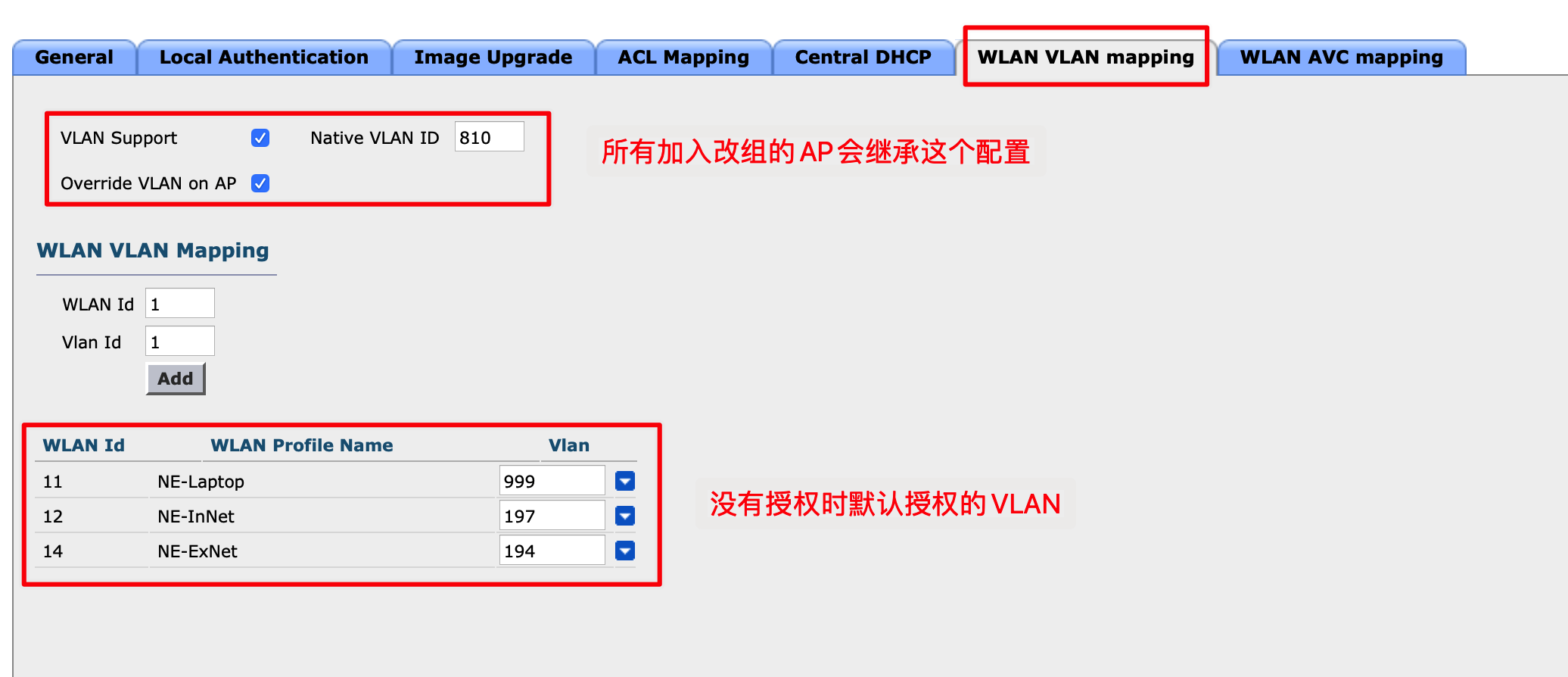

FlexConnect Groups 配置(非常重要)

此选项的配置决定了3A授权是否成功,所以需要特别注意。

-

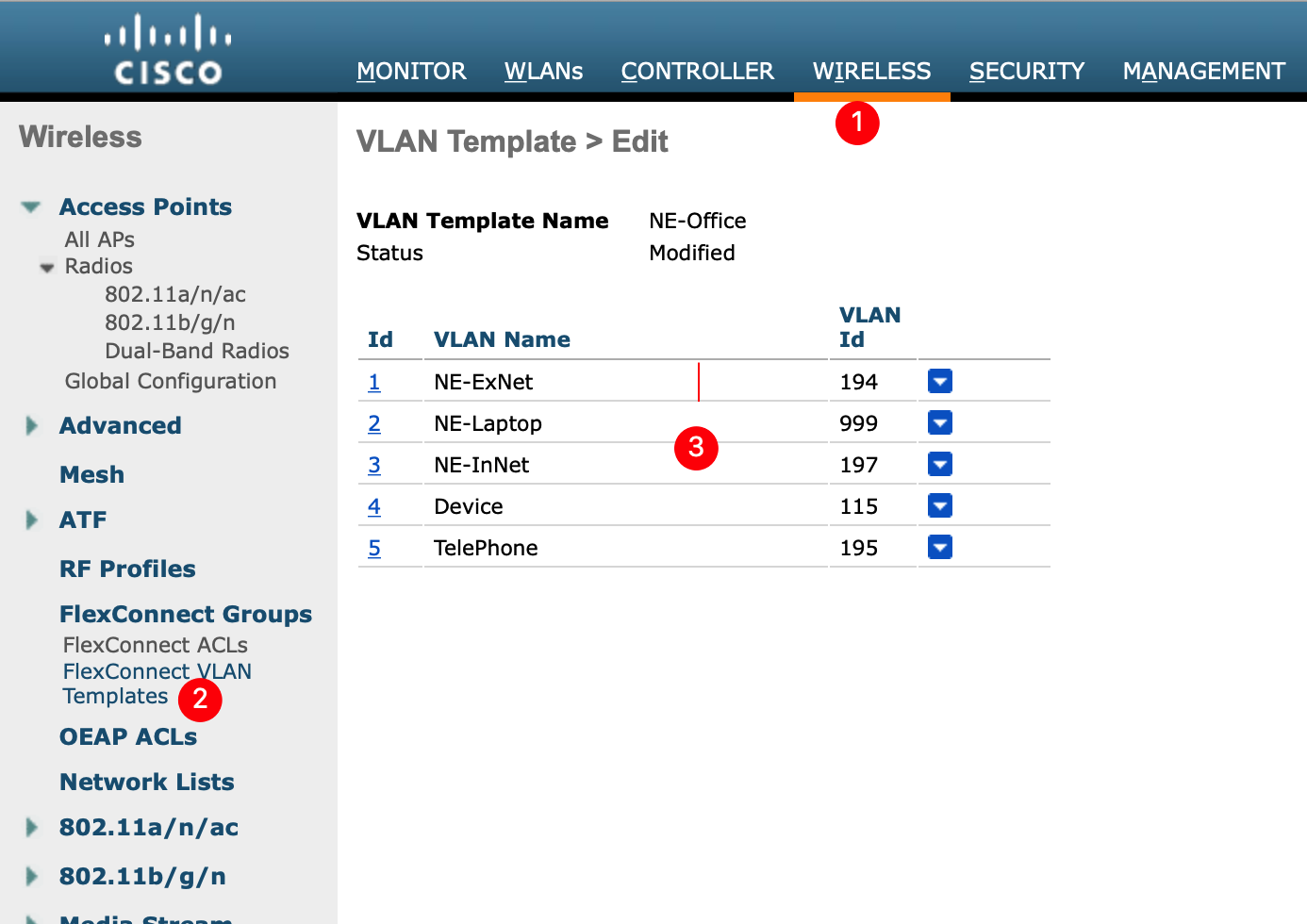

添加VLAN 模板需要AP创建的VLAN。

-

创建FlexConnect Groups

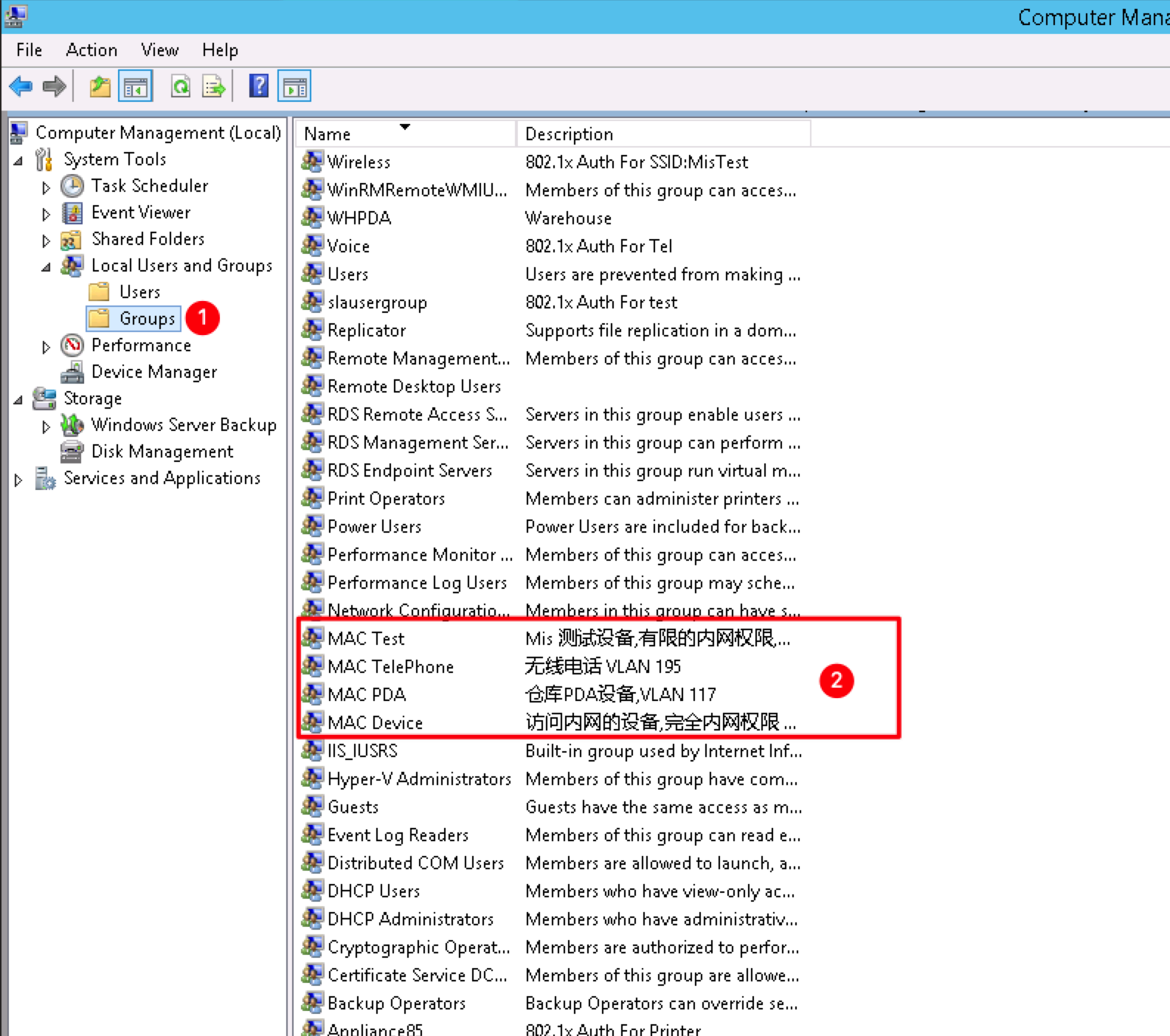

NPS服务器授权策略配置

- 我们会针对不同的授权在NPS建立不同的本地用户组:

-

MAC Device

-

MAC Test

-

MAC TelePhone

-

MAC PDA

-

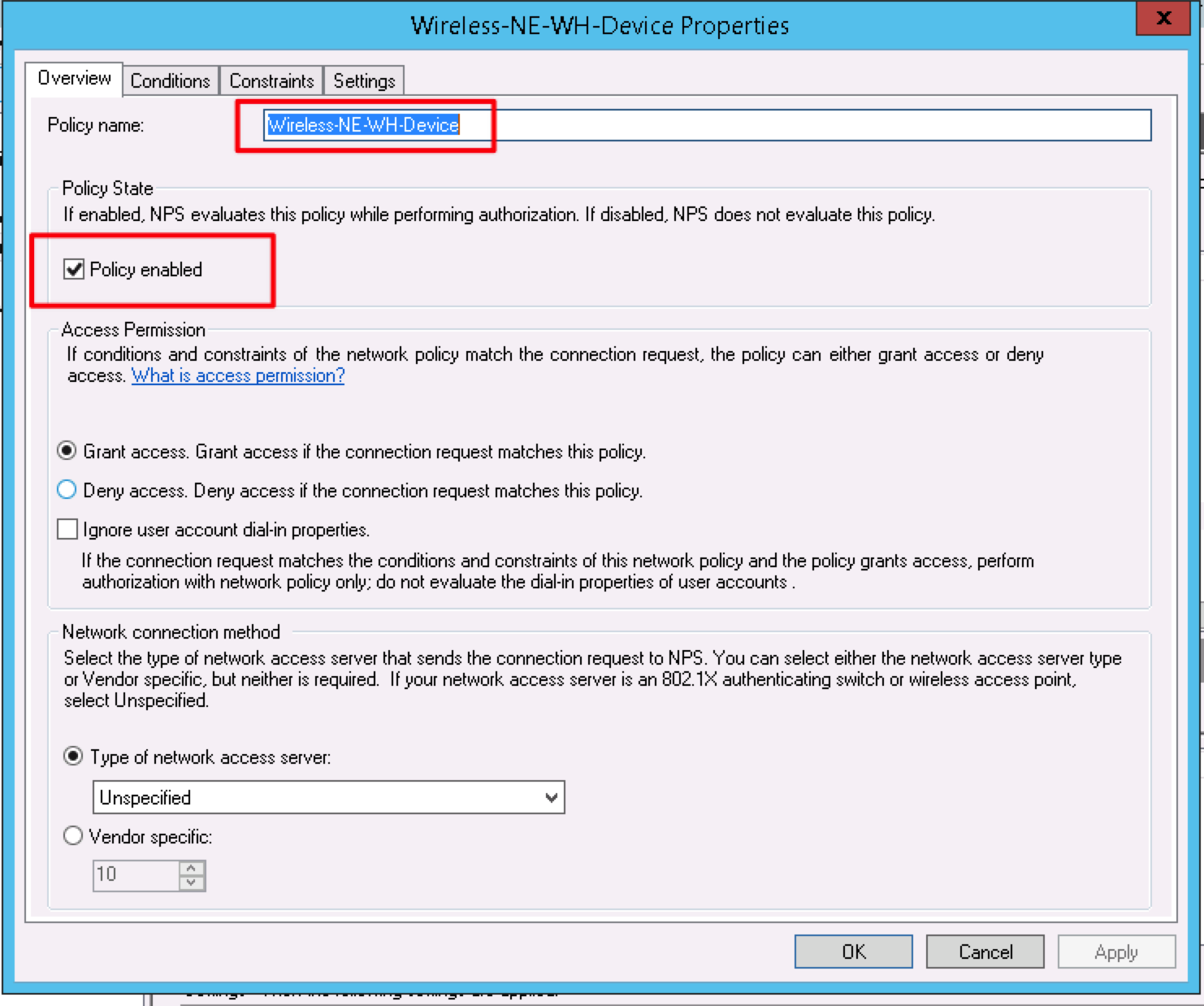

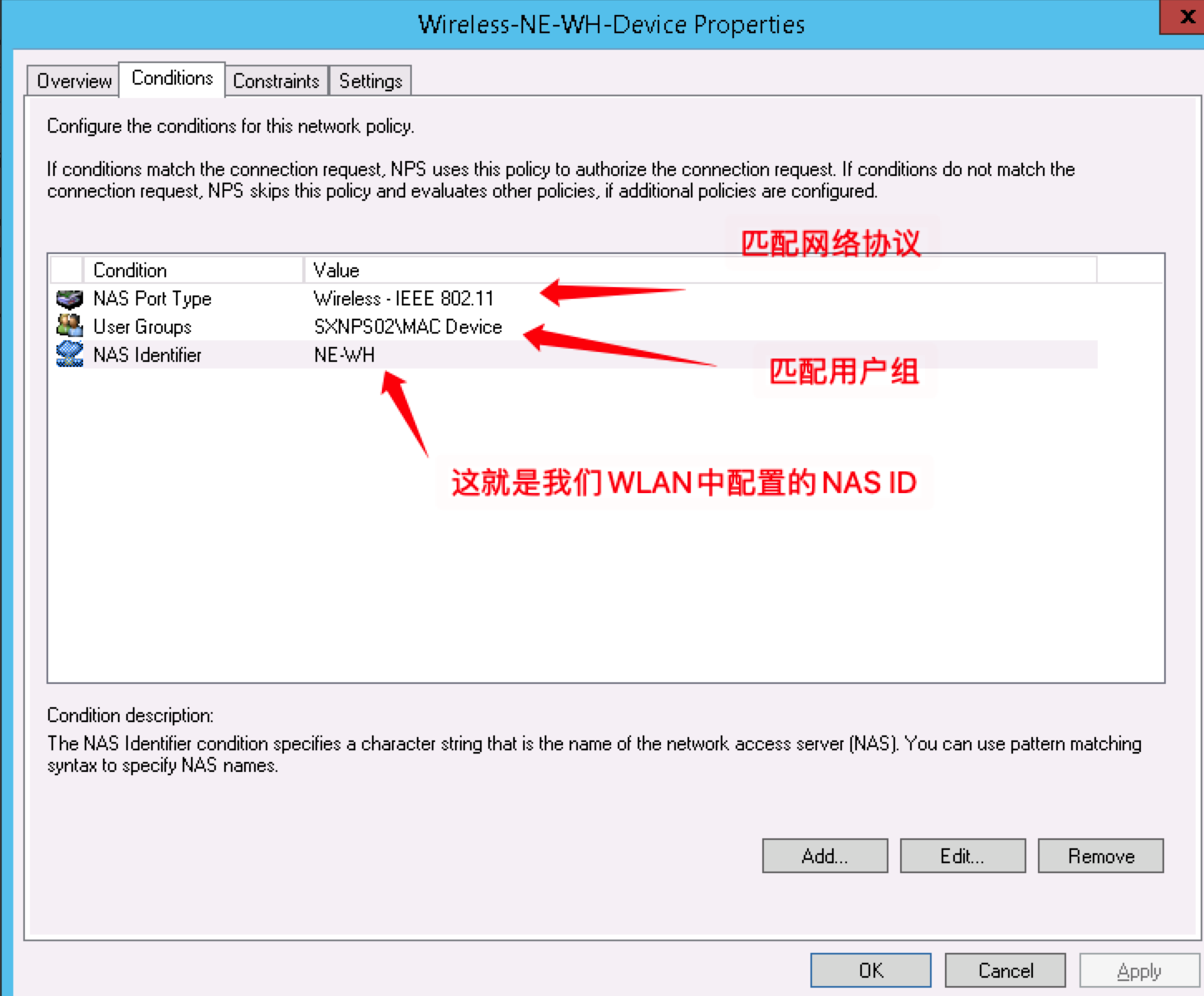

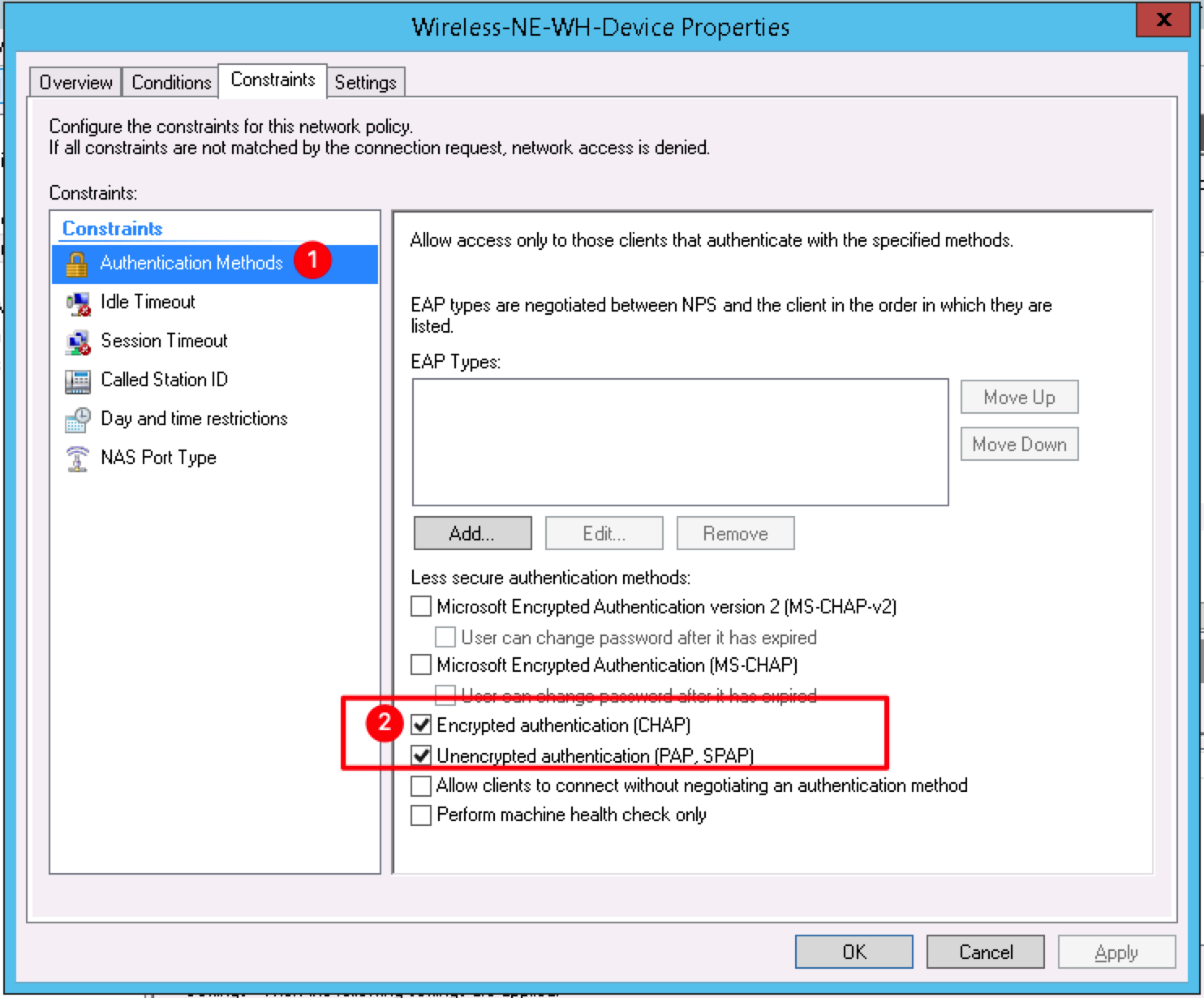

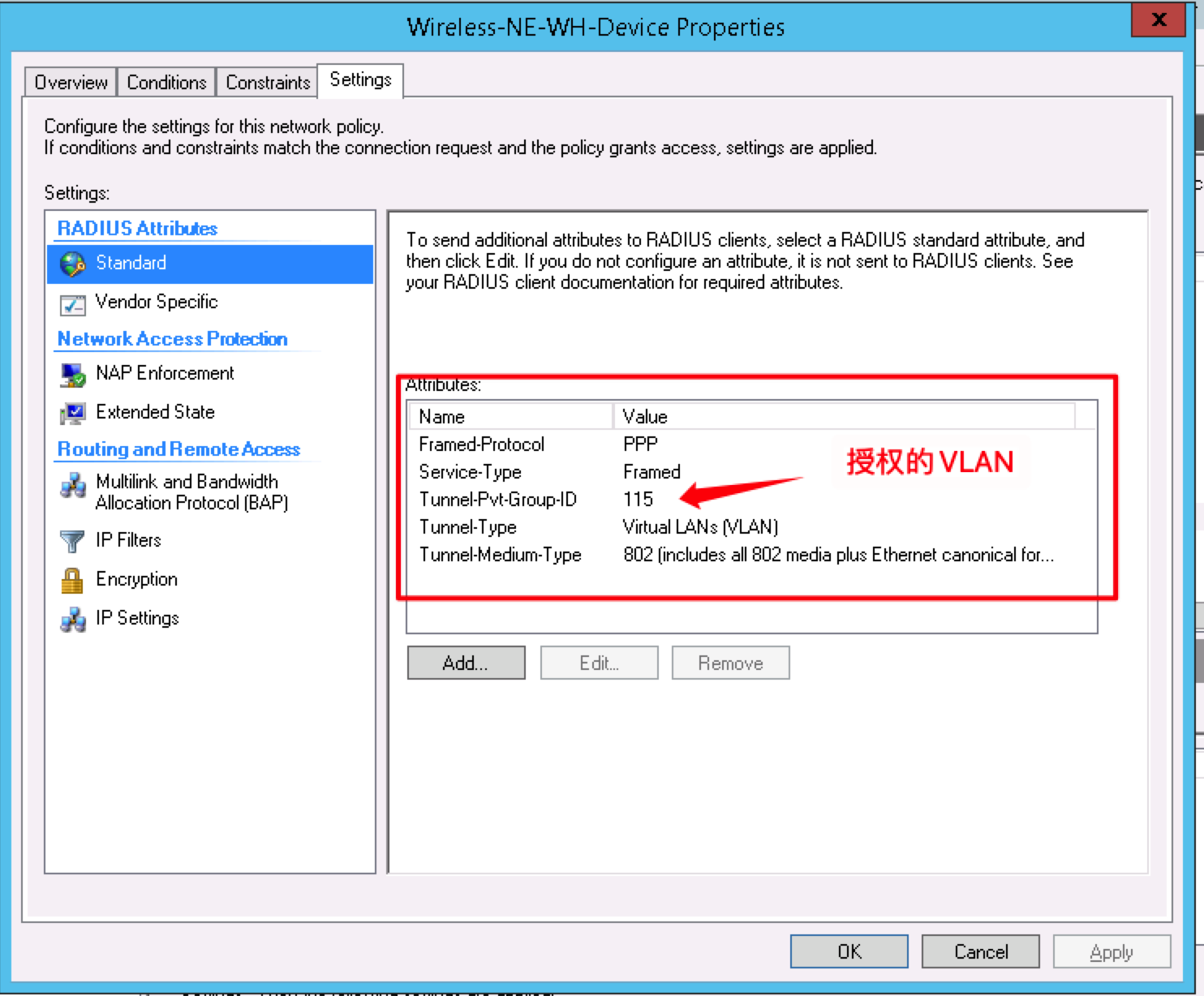

授权策略

我们会根据不同的用户组授权不同的权限,我举例说明其中一项配置。

-

策略全家福

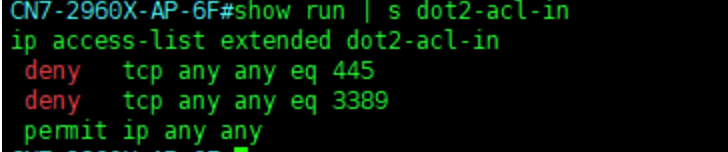

802.1x NPS 动态下发ACL

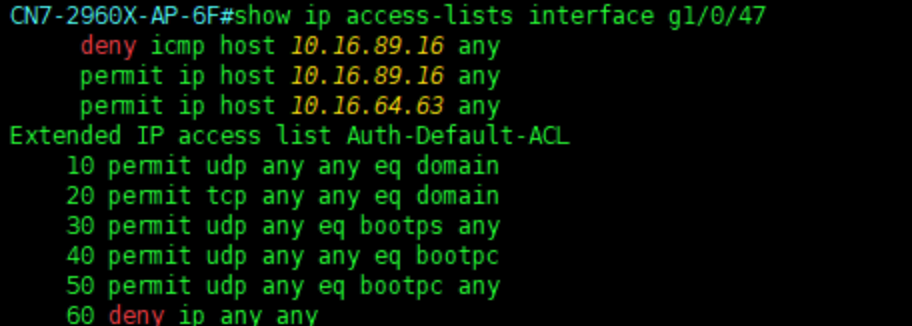

- Step 1 Configure the ACL on the switch.

ip access-list extended dot2-acl-in

deny tcp any any eq 445

deny tcp any any eq 3389

permit ip any any

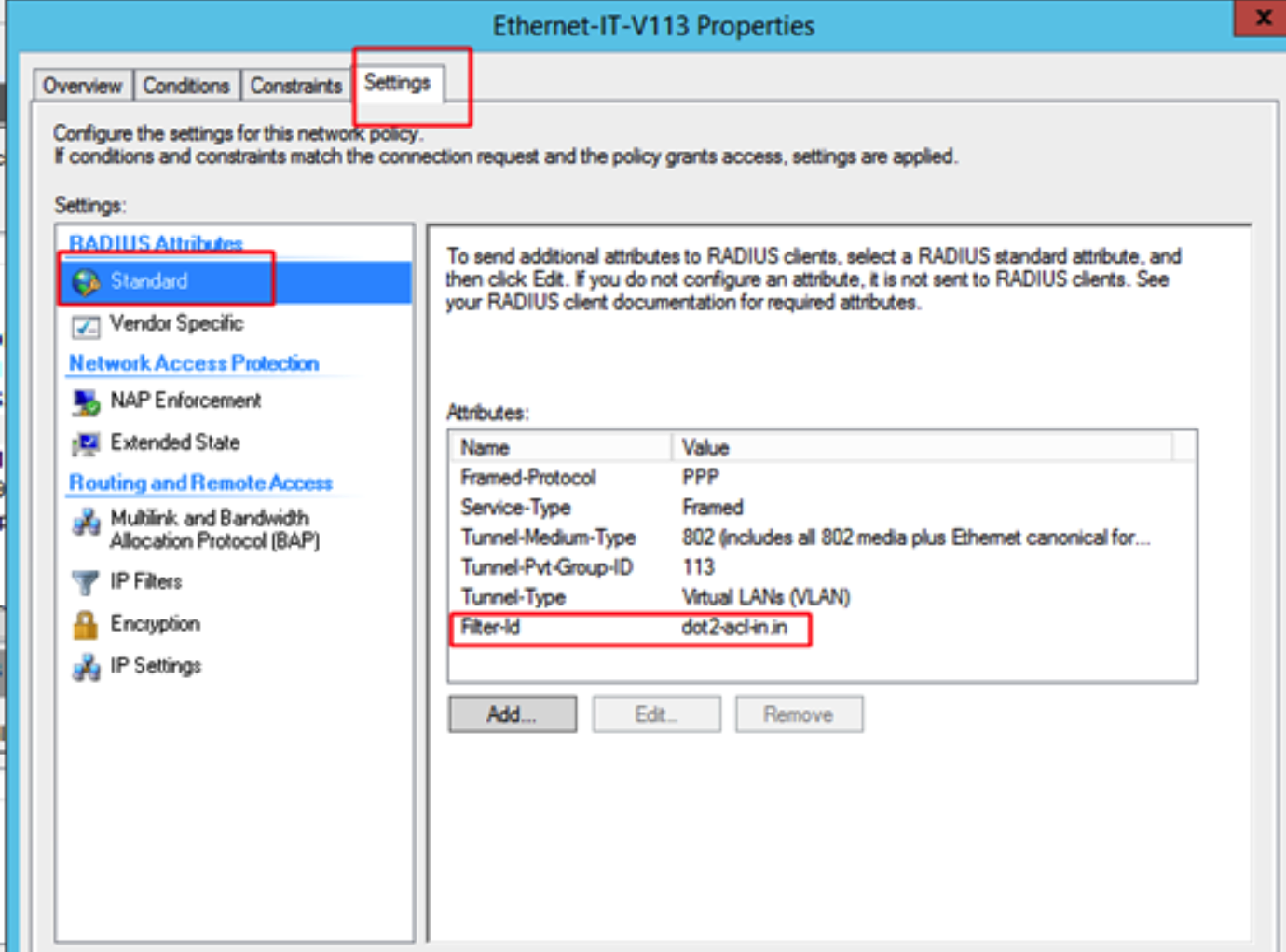

- Step 2 Configure the authorization policy on the NPS.

Settings—Standard—Add—Fiter-id(Value)—(ACL Name.in)

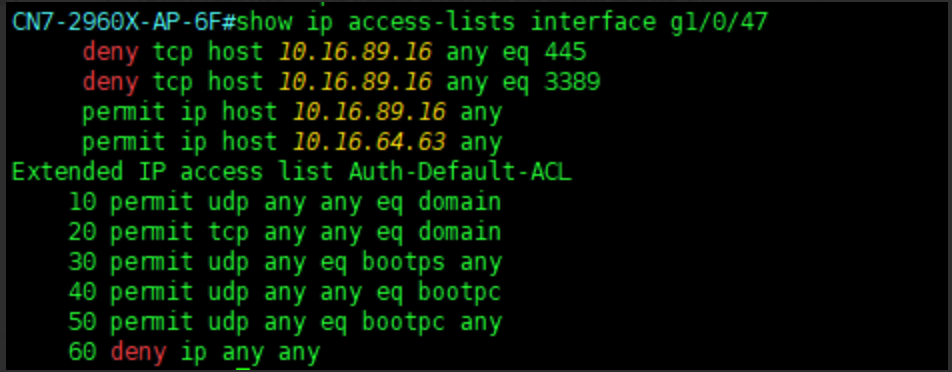

- Step 3 verification on the switch.

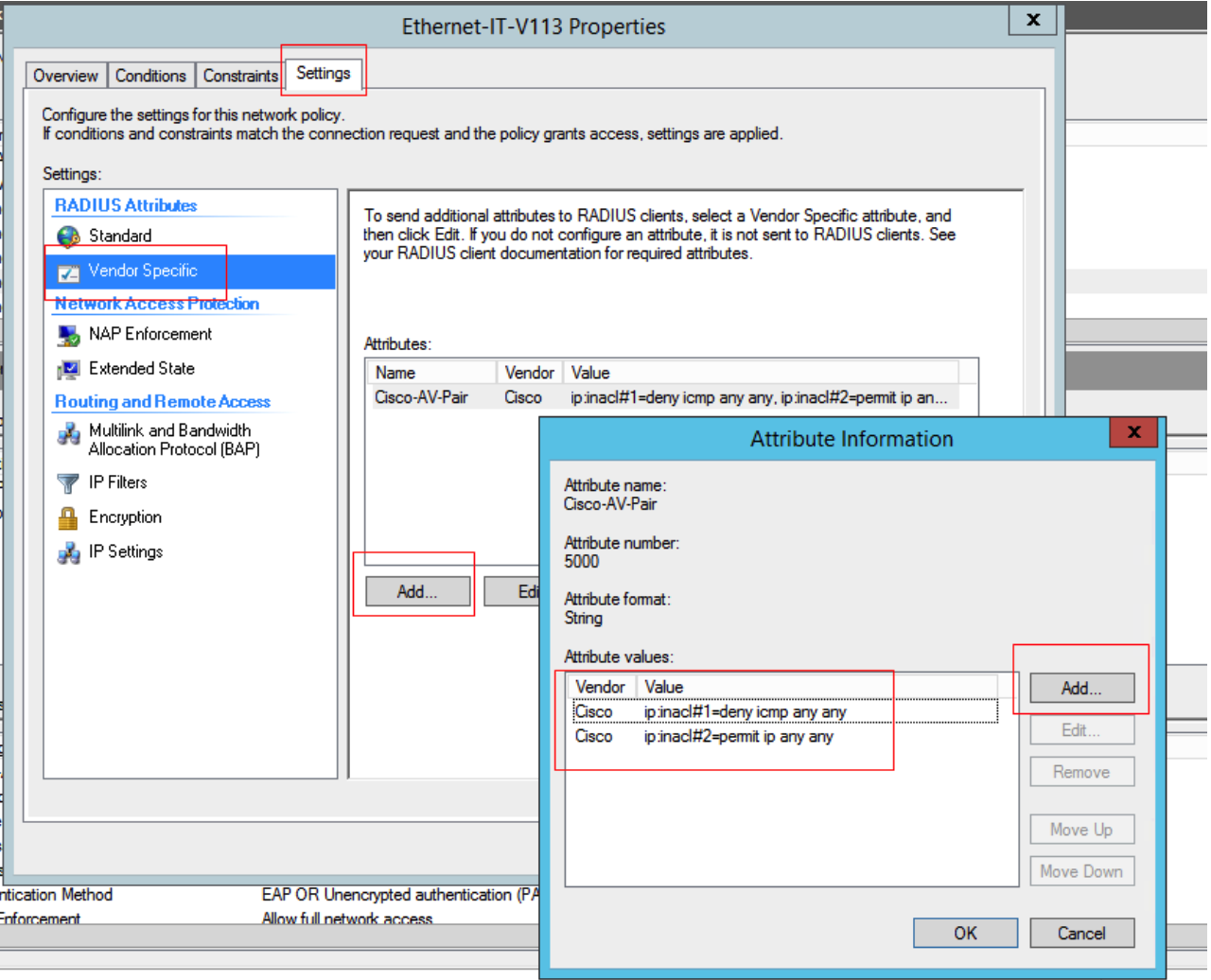

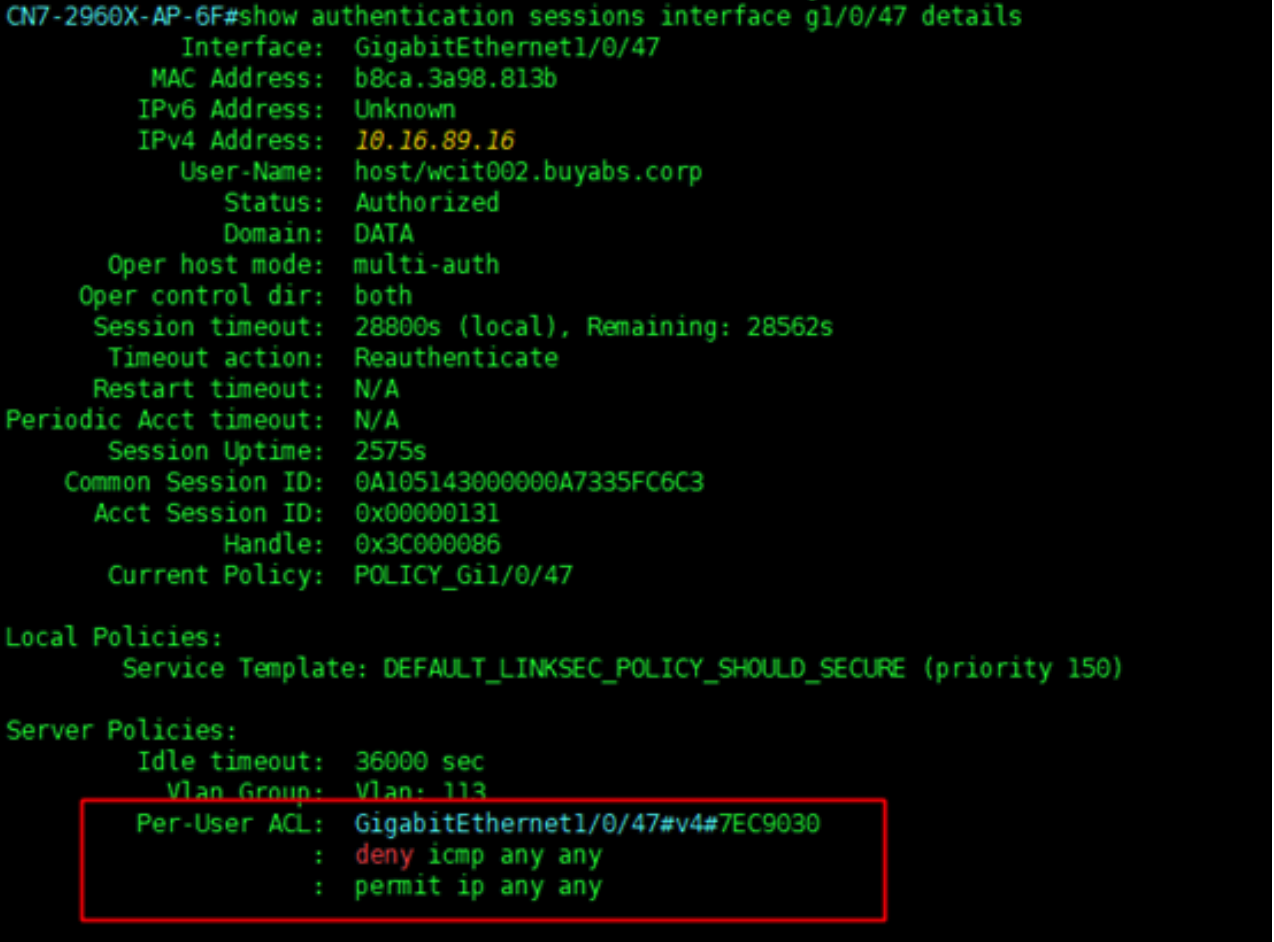

- Step 1 Configure the authorization policy on the NPS.

ip:inacl#1=deny icmp any any

ip:inacl#2=permit ip any any

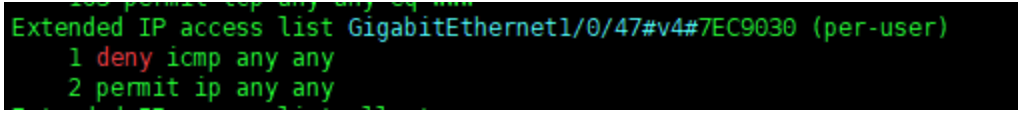

- Step 2 verification on the switch.

文章目录

评论抢沙发